Ransomware cũng giống như loại tội phạm bắt cóc tống tiền, chỉ khác nó nằm trên máy tính, bắt cóc chiếc máy hay chính xác hơn là dữ liệu của bạn và đòi tiền chuộc. Liệu bạn có đang là nạn nhân của ransomware và nếu như máy đã dính ransomware thì phải làm gì?

Xem thêm: Tìm hiểu về ransomware, phần mềm mã độc chuyên khóa máy hoặc file rồi đòi tiền chuộc

Mike Cobb - giám đốc kỹ thuật tại công ty cứu hộ dữ liệu và giám định kỹ thuật số DriveSavers đưa ra một ví dụ rằng khi ransomware tấn công một máy chủ và các thiết bị lưu trữ kết nối với máy chủ đó thì người dùng từ xa khi truy cập vào các dữ liệu được chia sẻ từ máy chủ sẽ không thể thấy các thông điệp từ tống tiền nhưng tất cả các tập tin sẽ không thể mở được bình thường bởi chúng đều đã bị mã hoá. Người dùng chỉ nghĩ đơn thuần là họ bị mất kết nối với máy chủ và chỉ đến khi bộ phận điều hành hệ thống phát hiện ra thông điệp tống tiền thì đã muộn, tất cả người dùng truy cập vào máy chủ đã bị theo dõi.

Nếu như bạn nghi ngờ máy tính của mình đã dính ransomware thì dưới đây là những dấu hiệu sớm:

1. Một màn hình thông báo chặn truy cập:

Xem thêm: Tìm hiểu về ransomware, phần mềm mã độc chuyên khóa máy hoặc file rồi đòi tiền chuộc

Mike Cobb - giám đốc kỹ thuật tại công ty cứu hộ dữ liệu và giám định kỹ thuật số DriveSavers đưa ra một ví dụ rằng khi ransomware tấn công một máy chủ và các thiết bị lưu trữ kết nối với máy chủ đó thì người dùng từ xa khi truy cập vào các dữ liệu được chia sẻ từ máy chủ sẽ không thể thấy các thông điệp từ tống tiền nhưng tất cả các tập tin sẽ không thể mở được bình thường bởi chúng đều đã bị mã hoá. Người dùng chỉ nghĩ đơn thuần là họ bị mất kết nối với máy chủ và chỉ đến khi bộ phận điều hành hệ thống phát hiện ra thông điệp tống tiền thì đã muộn, tất cả người dùng truy cập vào máy chủ đã bị theo dõi.

Nếu như bạn nghi ngờ máy tính của mình đã dính ransomware thì dưới đây là những dấu hiệu sớm:

1. Một màn hình thông báo chặn truy cập:

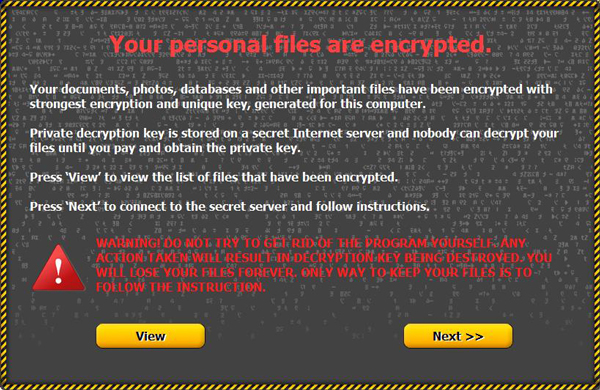

Dấu hiệu rõ ràng nhất khi máy bạn dính ransomware là sẽ có một màn hình thông báo mỗi khi khởi động máy, ngăn bạn sử dụng máy tính và hướng dẫn bạn cách trả tiền chuộc để phục hồi máy tính. Nếu một ngày đẹp trời, bạn mở máy tính và thấy màn hình như vậy thì chắc chắn máy bạn đã dính ransomware.

2. Không thể mở các tập tin:

Nếu bạn không thể mở các tập tin bình thường trên máy tính, chẳng hạn như tập tin .mp3 mà khi nhấp vào lại hiện một cái bảng thông báo kiểu như: "Windows không thể mở tập tin này, để mở tập tin Windows cần biết bạn cần phần mềm nào để mở. Windows có thể tìm kiếm online tự động hoặc bạn tự chọn trong danh sách phần mềm đã được cài vào máy." Còn nếu như trên máy Mac, bạn sẽ thấy một thông điệp như: "Không có ứng đụng nào được thiết lập để mở văn bản này, bạn có thể tìm trên App Store một ứng dụng có thể mở hoặc chọn những ứng dụng đang có trên máy tính."

Những thông điệp kể trên thường xuất hiện mỗi khi chúng ta mở một file có định dạng lạ. Tuy nhiên nếu những file có định dạng quen thuộc như .txt hay .mp3 hay tất cả các loại tập tin trên máy khi nhấp vào đều hiện ra thông báo kiểu này thì rất có khả năng máy bạn đã dính một loại ransomware mã hoá tập tin.

3. Đuôi mở rộng lạ thường:

Mối tập tin trên máy tính có một định dạng gồm các ký tự sau dấu chấm của tên tập tin và chức năng của phần đuôi này là giúp máy tính biết được loại tập tin cần đọc và đọc bằng phần mềm gì, chẳng hạn như .exe, .doc, .pdf ...

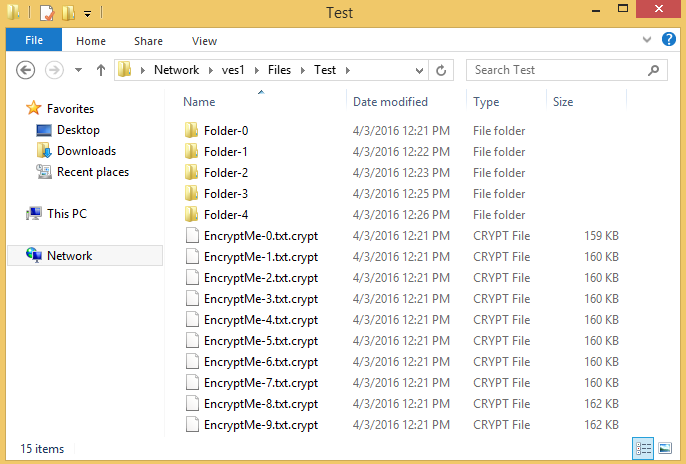

Các tập tin bị mã hoá bởi ransomware thường bị thay đổi phần định dạng, chẳng hạn như file .exe bị đổi thành .crypted, .cryptor .... Các tập tin dần bị đổi định dạng và sau cùng File Explorer hay Finder sẽ hiển thị tất cả dưới dạng các biểu tượng trắng do không hiểu được tập tin đó là gì.

Quảng cáo

4. Bạn nhận được các hướng dẫn để trả tiền chuộc:

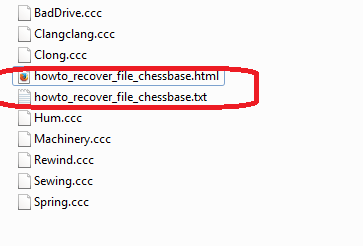

Tập tin hướng dẫn chuộc dữ liệu do ransomware .CCC gây ra, tất cả các tập tin đều bị đổi sang .ccc.

Nếu máy tính bị nhiễm ransomware, hacker tạo ra con ransomware này sẽ để lại vài dòng hướng dẫn cho bạn. Hacker muốn bạn đọc được những hướng dẫn này bởi mục tiêu cuối cùng của hắn vẫn là đòi được tiền chuộc từ bạn. Thường thì những dòng hướng dẫn cách chuộc dữ liệu sẽ hiển thị ngay tại màn hình chặn truy cập khi bạn mở máy tính, tuy nhiên hacker cũng có thể soạn sẵn một file văn bản và để tại một nơi dễ tìm.

Bạn hãy tìm những tập tin .txt hoặc .html có ký tự khởi đầu là một dấu gạch dưới (_), tiếp sau đó là một thông điệp rõ ràng được in hoa kiểu như "_OPEN ME", "_DECRYPT YOUR FILES" hoặc "_YOUR FILES HAVE BEEN ENCRYPTED". Sẽ có ít nhất 1 tập tin hướng dẫn như vậy nằm tại mọi thư mục có chứa dữ liệu đã bị mã hoá bởi ransomware.

Nếu dính ransomware, bạn phải làm gì?

Cobb nhấn mạnh rằng bạn không nên mở các tập tin hướng dẫn này trừ khi muốn trả tiền cho kẻ tống tiền. Tuy nhiên, việc có nên hay không trả tiền chuộc lại dữ liệu đã bị mã hoá vẫn gây nhiều tranh cãi. Nhiều chuyên gia bảo mật cho rằng đây là giải pháp cuối cùng bởi "Khi bạn trả tiền tức là bạn đang thoả hiệp với tội phạm. Không có gì đảm bảo rằng sau khi trả tiền, bạn sẽ có thể lấy lại dữ liệu," theo chuyên gia bảo mật Christopher Budd đến từ Trend Micro.

Quảng cáo

Ransomware phổ biến tại Việt Nam hay không?

Cá nhân mình thì may mắn chưa đụng phải ransomware bao giờ và ban đầu mình nghĩ rằng loại phần mềm độc hại chuyên đi bắt cóc dữ liệu tống tiền nạn nhân này chỉ phổ biến tại một số khu vực nhất định, cũng giống như nhiều loại malware, worm, trojan nổi tiếng khác. Tuy nhiên, một người bạn của mình đã dính phải ransomware, không rõ vì lý do gì nhưng cũng có khả năng là do ... mày mò deep web.

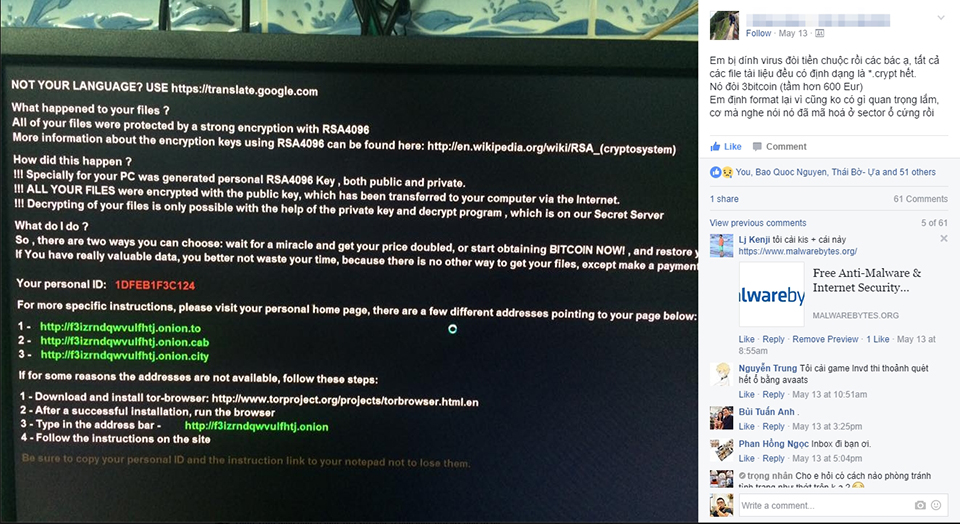

Khởi động máy lên là hiện ngay một bảng thông báo đầy khiêu khích như trên hình. Hacker đã để lại thông điệp cho biết toàn bộ dữ liệu đã bị mã hoá RSA4096 và chỉ có thể giải mã bằng một phần mềm có trên "Secret Server" của hacker. Thêm vào đó, hacker còn đưa ra 2 giải pháp: 1 là chờ đợi một phép màu và nạn nhân phải trả gấp đôi số tiền chuộc, 2 là trả ngay cho hắn 3 bitcoin (khoảng 600 đô la Mỹ thời điểm đó, giờ chắc cao hơn nhiều), ngoài ra không còn cách nào khác để lấy lại dữ liệu. Ngay bên dưới, hacker còn đưa ra nhiều đường link thuộc về deep web (onion) và 4 bước để tiến hành trả tiền chuộc lại dữ liệu như tải và cài đặt trình duyệt củ hành (Tor Browser), nhập địa chỉ và thực hiện các hướng dẫn.

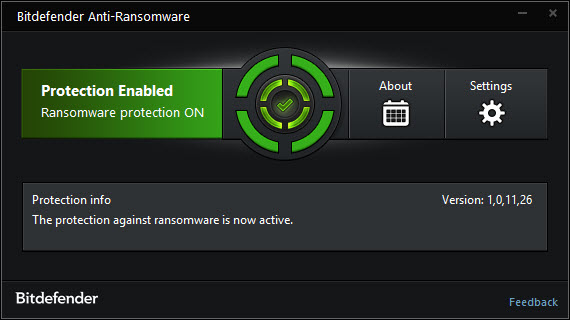

Như vậy có thể nói ai cũng có thể trở thành nạn nhân của ransomware. Theo một nghiên cứu của công ty bảo mật BitDefender vào năm 2015 với 3009 người dùng Internet tại Mỹ, Pháp, Đức, Đan Mạch, Anh quốc và Romania thì có đến 50% người dùng không nhận thức rõ ràng về việc ransomware là một mối đe doạ khiến họ có thể mất quyền hay giới hạn quyền truy cập dữ liệu cá nhân. Hơn 1 nửa số số nạn nhân cho biết họ sẵn sàng trả tối đa 500 đô để lấy lại dữ liệu mã hoá và tài liệu cá nhân luôn được ưu tiên hàng đầu. BitDefender cũng đã phát hành một loại "vaccine" phòng chống các loại ransomware mã hoá thuộc các họ CTB-Locker, Locky và TeslaCrypt phổ biến, anh em có thể tải về tại đây, hoàn toàn miễn phí.

Còn về mặt phòng ngừa thì chúng ta có thể chủ động thực hiện các bước sau:

1. Sao lưu dữ liệu:

Anh em nên tập thói quen sao lưu dữ liệu lên các dịch vụ đám mây. Tại sao vậy? Carbonite - một công tyt cung cấp dịch vụ sao lưu đám mây cho các doanh nghiệp vừa và nhỏ cho biết trong suốt 12 tháng vừa qua đã có hơn 5000 người dùng gọi cho họ nhờ giúp đỡ do dính ransomware. Một trung tâp chăm sóc sức khoẻ đã mất quyền truy cập vào thư viện dữ liệu lưu trữ trong suốt 14 năm trong khi một tổ chức cộng đồng cũng không thể sử dụng 170.000 tập tin do ransomware mã hoá. Điều may mắn là cả 2 đều đã sao lưu dữ liệu trên đám mây nên họ không phải trả tiền chuộc cho kẻ tấn công.

Nếu lưu trên ổ cứng vật lý hay máy chủ, cần phải đảm bảo rằng các hệ thống lưu trữ này không kết nối trực tiếp với hệ thống desktop - nơi ransomware hay hacker có thể tấn công. Theo Anup Ghosh - giám đốc điều hành công ty bảo mật Invincea: "Rất nhiều người dùng đang lưu trữ tài liệu trên các ổ cứng mạng. Tuy nhiên, loại hình lưu trữ chia sẻ qua mạng này cũng nhiều rủi roi như môi trường desktop một khi bị lây nhiễm ransomware. Nếu các bản sao lưu được thực hiện mà không có kết nối Internet, bản sao lưu này sẽ không thể bị tác động từ những chiếc máy đã nhiễm ransomware và như vậy dữ liệu của bạn vẫn an toàn". Tương tự như khi bạn sao lưu dữ liệu bằng một chiếc ổ cứng gắn ngoài, những chiếc ổ này chỉ được kết nối với máy tính khi sao lưu, sau đó ngắt kết nối nhằm phòng ngừa lây nhiễm từ máy.

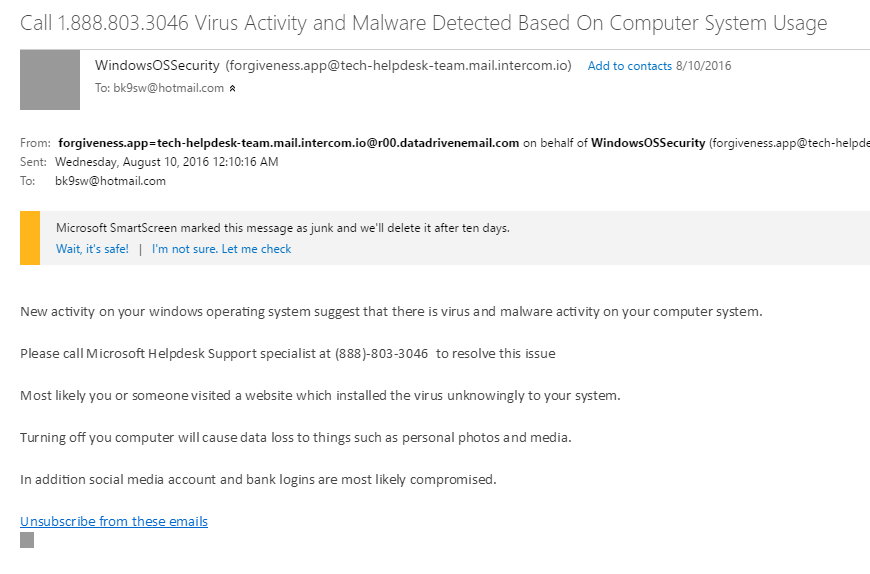

2. Hãy nói không với các email và đường link khả nghi

Phương pháp phổ biến để hacker thả ransomware lây nhiễm máy tính là "dụ khị" nạn nhân bằng cách gởi email spam chứa các tập tin có chứa mã độc hay lừa bạn nhấn vào một đường dẫn kích hoạt mã độc. Chẳng hạn như vụ tấn côn ransomware gần đây nhất nhằm vào các thành viên quốc hội Mỹ, hacker đã đánh lừa các chuyên viên IT tạm thời chặn truy cập vào các tài khoản Yahoo mail.

Một phương pháp khác với tỉ lệ thành công cao hơn là malvertising - lợi dụng một mạng quảng cáo để truyền mã độc đến những trang web có hiển thị quảng cáo mà người dùng thường ghé thăm. Hình thức tấn công này đã vừa mới xảy ra trên 2 trang tin nổi tiếng là New York Times và BBC. Bạn có thể dùng các phần mềm chặn quảng cáo và thường xuyên cập nhật trình duyệt để có thể ngăn ngừa khả năng nhiễm mã độc.

3. Vá và chặn:

Tuy nhiên, không phải lúc nào người dùng cũng cảnh giác với các loại hình tấn công kể trên. Chúng ta vẫn có thể vô ý mở các file đính kèm trong email, đường link hay click vào quảng cáo có chèn mã độc. Do đó trong trường hợp tập tin hay link có malware đã được kích hoạt, chúng ta cần có các công nghệ bảo mật để chặn đứng khả năng lây nhiễm. Hiện tại, nhiều hãng bảo mật đã sử dụng công nghệ deep learning và trí thông minh nhân tạo (AI) trên các sản phẩm bảo mật của mình.

Kết hợp với phần mềm bảo mật, các cá nhân và doanh nghiệp cũng phải chủ động thực hiện các tiêu chuẩn bảo mật khác chẳng hạn như cập nhật hệ điều hành, vá các lỗ hổng bảo mật. Trong môi trường web, hacker thường khai thác các lỗ hổng đến từ Java và Flash, do đó chúng ta nên theo dõi cập nhật các phần mềm này hay gỡ bỏ hoàn toàn.

Thêm vào đó, việc loại trừ các ứng dụng trên máy cũng là một cách để chống lại các cuộc tấn công. Trong danh sách loại trừ này (whitelist), máy tính sẽ không được phép cài đặt bất cứ thứ gì nếu không được phê chuẩn.

4. Nếu đã dính, ngắt kết nối ngay:

Như trường hợp của trung tâm y tế MedStar Health hồi đầu năm nay, ngay sau khi phát hiện ransomware bắt đầu lây nhiễm, các chuyên viên IT đã ngay lập tức tắt hầu hết các kết nối mạng nhằm ngăn ngừa khả năng lây nhiễn lan rộng. Stu Sjouwerman - giám đốc điều hành công ty bảo mật KnowBe4, không chỉ ngắt kết nối các hệ thống đã lây nhiễm khỏi mạng tổng, các chuyên viên IT cũng cần phải tắt Wi-Fi và Bluetooth trên những chiếc máy này nhằm ngăn ngừa malware lan sang máy khác qua 2 kết nối này.

Việc cần làm tiếp theo là xác định loại ransomware tấn công. Nếu nó là một biến thể của một họ ransomware nào đó thì các công ty bảo mật có thể cung cấp các công cụ giải mã giúp mở khoá những tập tin hay vượt qua màn hình chặn truy cập mà không cần phải trả tiền cho kẻ tấn công tuỳ theo độ phức tạp của phương pháp mã hoá được sử dụng.