Trang nào giờ cũng ra rả câu chuyện bảo mật, rằng những hacker mũ đen chiếm đoạt thông tin cũng như tài sản của anh em dễ như thế nào, cho đến việc cả những tập đoàn khổng lồ hay cả các cơ quan chính phủ nước ngoài cũng bị hacker tấn công cả hệ thống máy chủ để cướp những dữ liệu bí mật. Kết lại là lời khuyên dành cho anh em, rằng hãy dùng những mật khẩu dài, phức tạp, nhiều ký tự đặc biệt. Cẩn thận hơn thì có bảo mật hai lớp, bảo mật bằng số điện thoại, bằng vân tay, v.v…

Quan trọng nhất là, không dùng chung 1 cụm mật khẩu cho nhiều tài khoản, đề phòng trường hợp cơ sở dữ liệu của một dịch vụ bị hacker làm rò rỉ, rồi chúng đoán tiếp mật khẩu của những tài khoản khác.

Nhưng rốt cuộc cụm mật khẩu anh em tạo ra bảo vệ anh em như thế nào? PCWorld mới đây đã có bài viết về điều này, và rút ra kết luận, đúng là làm theo lời khuyên của các chuyên gia, những dòng mật khẩu trên 10 ký tự, có ký tự số và ký tự đặc biệt hiệu quả hơn hẳn những dòng password chỉ có chữ cái hoặc ngày tháng năm sinh. Để đi đến kết luận này, những người ở PCWorld đã thử tự dùng công cụ dò password để xem mật khẩu của họ tạo ra bảo mật đến đâu.

Để chống lại những kẻ dò mật khẩu hay các hacker, các trang web và dịch vụ trực tuyến (chí ít là gần như tất cả) đều không lưu trữ mật khẩu của anh em dưới dạng nguyên bản như khi anh em gõ lúc lập tài khoản. Dạng này gọi là plain text. Những cụm mật khẩu plain text này sẽ được các dịch vụ trực tuyến sử dụng hàm băm (hashing algorithm) để chuyển đổi thành những cụm ký tự phức tạp, dài ngoằng.

Quan trọng nhất là, không dùng chung 1 cụm mật khẩu cho nhiều tài khoản, đề phòng trường hợp cơ sở dữ liệu của một dịch vụ bị hacker làm rò rỉ, rồi chúng đoán tiếp mật khẩu của những tài khoản khác.

Nhưng rốt cuộc cụm mật khẩu anh em tạo ra bảo vệ anh em như thế nào? PCWorld mới đây đã có bài viết về điều này, và rút ra kết luận, đúng là làm theo lời khuyên của các chuyên gia, những dòng mật khẩu trên 10 ký tự, có ký tự số và ký tự đặc biệt hiệu quả hơn hẳn những dòng password chỉ có chữ cái hoặc ngày tháng năm sinh. Để đi đến kết luận này, những người ở PCWorld đã thử tự dùng công cụ dò password để xem mật khẩu của họ tạo ra bảo mật đến đâu.

Hàm băm bảo vệ mật khẩu của anh em như thế nào?

Để chống lại những kẻ dò mật khẩu hay các hacker, các trang web và dịch vụ trực tuyến (chí ít là gần như tất cả) đều không lưu trữ mật khẩu của anh em dưới dạng nguyên bản như khi anh em gõ lúc lập tài khoản. Dạng này gọi là plain text. Những cụm mật khẩu plain text này sẽ được các dịch vụ trực tuyến sử dụng hàm băm (hashing algorithm) để chuyển đổi thành những cụm ký tự phức tạp, dài ngoằng.

Một vài ví dụ hàm băm nổi bật gồm có MD5, SHA2 hay SHA3. Ví dụ như ở trang MD5hashgenerator.com cho phép anh em chuyển đổi một chuỗi ký tự plaintext thành mã MD5. Trong bài này chúng ta chỉ dùng ví dụ MD5, vì nó đơn giản, đơn giản đến mức được coi là thiếu bảo mật sau một thời gian được ứng dụng vì nhiều lý do khác.

![[IMG]](https://photo2.tinhte.vn/data/attachment-files/2021/03/5375479_Tinhte_Password1.jpg)

Không trang web hay dịch vụ nào khoe thuật toán hàm băm để lưu trữ mật khẩu, vì làm thế chỉ khiến hacker dễ làm việc hơn mà thôi. Thậm chí trong một vài trường hợp, cụm mật khẩu được xử lý bằng hàm băm sẽ được xử lý một lần nữa để cho bảo mật, hoặc “thêm mắm muối”, là những chuỗi ký tự thêm để làm phức tạp hơn một chuỗi mật khẩu đã được xử lý qua mấy lần hàm băm.

Để bảo mật hơn, những thuật toán hàm băm chỉ hoạt động một chiều, không thể un-hash được một chuỗi ký tự đã được xử lý bằng hàm băm. Nhờ cách hoạt động một chiều này, các trang web hay dịch vụ chỉ cần so sánh chuỗi ký tự đã được xử lý với cơ sở dữ liệu, vừa không lưu trữ, đã thế còn không biết mật khẩu gốc của anh em nghĩ ra và sử dụng.

Nhưng mật khẩu đã dùng hàm băm vẫn có thể bị phá

Dù là một bước quan trọng và cơ bản để bảo vệ mật khẩu tài khoản của anh em, hàm băm hoàn toàn không giúp cho mật khẩu của anh em trở nên bất khả xâm phạm. Tất cả những gì hacker cần làm là tái tạo lại toàn bộ cơ chế trên đây. Bước 1, họ đoán password anh em sẽ sử dụng. Bước hai, họ sẽ dùng đúng hàm băm mà dịch vụ hay trang web kể trên sử dụng để mổ xẻ password kể trên. Bước thứ ba, họ sẽ so sánh chuỗi hash text đó với cơ sở dữ liệu đã chiếm đoạt được trước đó từ máy chủ của dịch vụ hay trang web kể trên. Nếu hai chuỗi hash text của hacker tạo ra trùng khớp với hash text trong cơ sở dữ liệu, thì xin chia buồn với chủ tài khoản vì hacker đã đoán đúng mật khẩu.

Còn nếu không đúng, hacker sẽ tiếp tục mò mẫm và đoán tiếp. Một cách “nông dân” hơn là tự đoán cụm mật khẩu dưới dạng plain text và thử đăng nhập. Cách này các trang web hay dịch vụ đều đã có cách phòng chống. Lấy ví dụ anh em đăng nhập sai mật khẩu quá 5 lần, hoặc tài khoản sẽ bị khóa và phải liên hệ chăm sóc khách hàng, hoặc anh em sẽ phải chờ một khoảng thời gian mới được đăng nhập lại. Thậm chí, nếu đăng nhập sai quá nhiều lần, IP đường truyền internet sẽ bị để ý, coi đường truyền đó là của hacker muốn xâm nhập vào tài khoản của một người.

Tệ nhất là lúc cơ sở dữ liệu của một dịch vụ bị hacker tấn công, lấy đi và tiết lộ lên mạng internet. Khi ấy anh em chỉ còn một cách là đổi ngay mật khẩu tài khoản. Lấy ví dụ năm 2019, một lượng khổng lồ 2,2 tỷ tài khoản email và mật khẩu đã được xử lý hàm băm bị rò rỉ trên mạng internet. Lúc ấy không có gì ngăn cản được những hacker chuyên nghiệp hay nghiệp dư tải cơ sở dữ liệu đó xuống và thử mày mò đảo ngược mật khẩu để chiếm đoạt thông tin hay cả tài khoản trên những trang web đó.

Quảng cáo

Trong trường hợp này, tất cả những gì hacker phải làm là đoán (những) hàm băm mà dịch vụ trực tuyến sử dụng để mã hóa và lưu trữ mật khẩu tài khoản khách hàng, rồi sử dụng sức mạnh xử lý khủng khiếp của những cỗ máy PC để đoán hàng tỷ cụm mật khẩu mỗi giây, cho đến khi nào mật khẩu được dự đoán trùng khớp với chuỗi ký tự hàm băm trong cơ sở dữ liệu.

Nói một cách ngắn gọn, kẻ thù của mật khẩu tài khoản của anh em là thời gian, sức mạnh xử lý của máy tính, và khả năng dự đoán của hacker.

Phá một cụm mật khẩu khó cỡ nào?

Nhờ toán học cấp số mũ và giai thừa, việc phá một cụm mật khẩu có thể trở nên vô cùng đơn giản hoặc vô cùng phức tạp.

Trong một cụm mật khẩu, 1 ký tự sẽ có 26 hoặc 52 khả năng, tùy vào việc anh em dùng ký tự viết thường hay viết hoa. Thêm khả năng chọn con số để làm mật khẩu, nó sẽ trở thành 62 khả năng khác nhau. Thêm những ký tự đặc biệt như “&^$()”, một ký tự trong mật khẩu sẽ có 96 khả năng. Theo lý thuyết, một mật khẩu đơn giản 4 ký tự như t7G( sẽ có 96^4 = 84.934.656 khả năng khác nhau, và chỉ có 1 khả năng là đúng.

Quảng cáo

Với sức mạnh xử lý của máy tính hiện giờ, đoán ra mật khẩu 4 ký tự kể trên dễ như ăn cháo, vì GPU có thể thực hiện hàng tỷ phép đoán mỗi giây. Kết hợp nhiều GPU lại, có thể hacker sẽ sở hữu cả một hệ thống siêu máy tính chỉ phục vụ vào mục đích trục lợi.

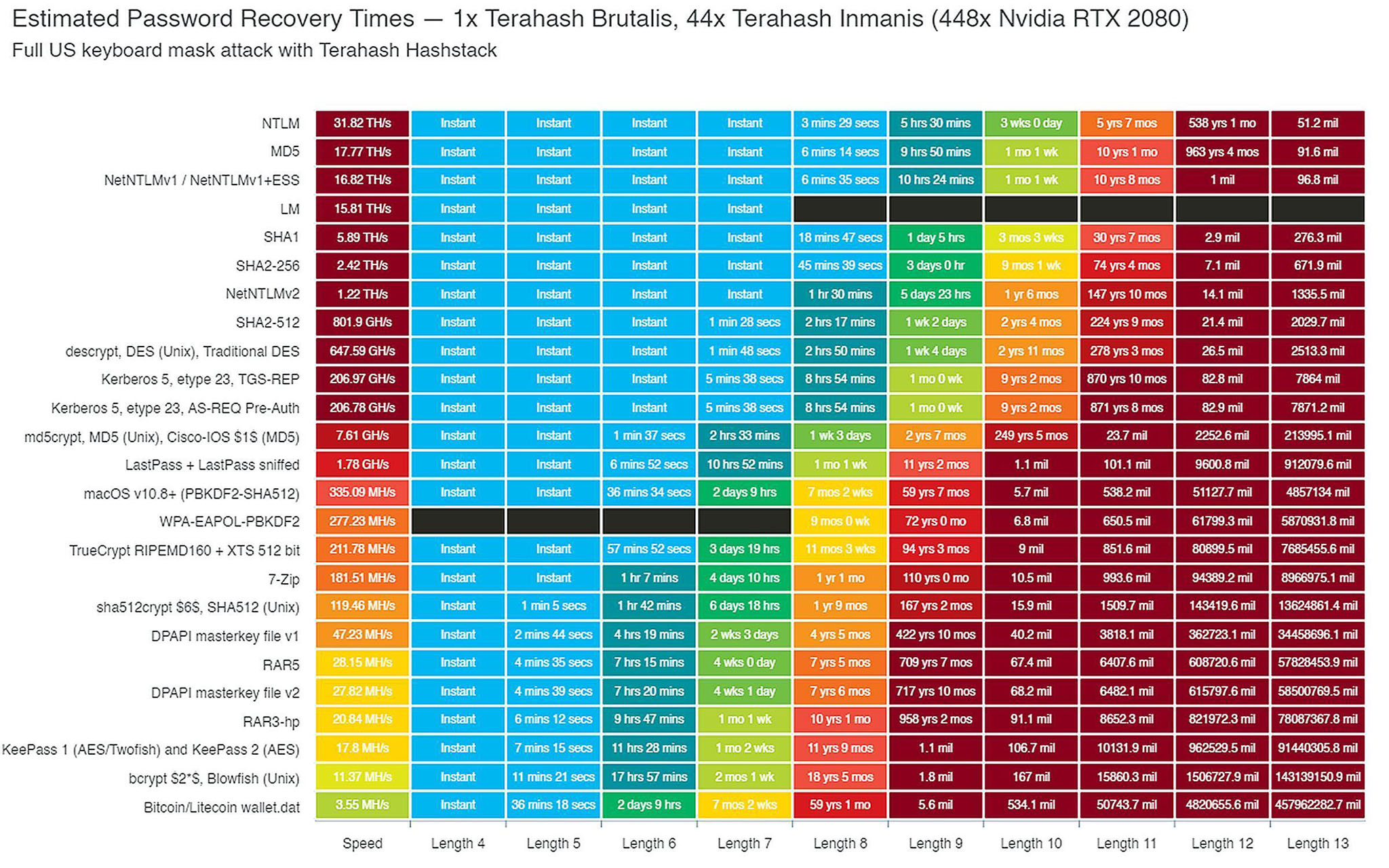

Bảng thông tin dưới đây được đưa ra vào năm 2018 bởi công ty chuyên nghiên cứu và phá mã Terahash, qua đó mô tả việc phá mật khẩu vừa dễ vừa khó đến mức nào. Cột bên trái là những hàm băm phổ biến, hàng bên dưới là độ dài cụm mật khẩu, còn màu sắc của từng ô từ xanh đến đỏ, mô tả tốc độ đoán ra được password mã hóa bằng hàm băm tương ứng, thông qua hệ thống với sức mạnh tương đương 448 chiếc card RTX 2080.

Lấy ví dụ với MD5, một cụm mật khẩu 8 ký tự mất 6 phút 14 giây để đoán ra. Với 7-Zip, con số này là 1 năm 1 tháng, còn với hàm băm dùng trong ví Bitcoin, khoảng thời gian để đoán mật khẩu là 59 năm 1 tháng. Còn với SHA2-256, hàm băm tiêu chuẩn dùng trong nhiều dịch vụ trực tuyến, ví dụ như bảo vệ mật khẩu tài khoản Facebook của anh em, một cụm mật khẩu 10 ký tự sẽ mất 9 tháng để dò ra. Còn mật khẩu ví Bitcoin của anh em mà dùng 13 ký tự thì phải mất nửa tỉ năm để sức mạnh xử lý của 448 chiếc RTX 2080 dò ra được.

Bài học ở đây là gì? Hàm băm chỉ là 1 nửa vấn đề, và nửa còn lại phụ thuộc vào độ dài mật khẩu tài khoản của anh em. Đó cũng là lý do các trang web đều khuyến cáo anh em lập tài khoản chọn password từ 8 ký tự trở lên. Ngay cả SHA2-256 tiêu chuẩn của ngành bảo mật, một cụm mật khẩu từ 4 đến 7 ký tự cũng có thể được đoán ra gần như ngay lập tức, chí ít là theo bài thử nghiệm của Terahash. Chỉ cần thêm một đến hai ký tự, thời gian để dò mật khẩu đã tăng chóng mặt như trong hình trên.

Bản thân công nghệ phần cứng dò mật khẩu cũng phát triển với tốc độ tỷ lệ thuận với ngành đào tiền ảo. CPU hiệu quả, nhưng GPU hiệu quả hơn nhiều, và nhiều nhà nghiên cứu ở các nước phát triển đã cố phát triển những cỗ máy ASICS chỉ dùng để dò mật khẩu tài khoản. Công nghệ của Terahash sử dụng những cụm GPU rất mạnh kết nối với nhau, nên tốc độ dò mật khẩu của họ, dù vài trường hợp tình ra mất hàng trăm triệu năm, nhưng vẫn mạnh hơn rất nhiều lần so với những dàn PC cá nhân ở nhà anh em.

Nói vậy không phải để anh em chủ quan, vì ngay cả chiếc máy Surface Book 3 với GPU GTX 1660 Ti vẫn đủ sức mạnh gần 7 tỷ hash mỗi giây, nghĩa là thừa sức dò mật khẩu của một cụm password 5 ký tự bảo vệ bằng hàm băm SHA2-256. Desktop thậm chí còn mạnh hơn thế nhiều.

Thử nghiệm với Hashcat

Trên thị trường không thiếu công cụ dò password, ví dụ tiêu biểu là Hashcat, được PCWorld lấy ra làm ví dụ. Hashcat mò mẫm password bằng những mánh khóe như mò từng ký tự, dùng quy luật định sẵn, hay sử dụng chính sai lầm của người dùng về mặt ngữ pháp, chọn những cụm từ có trong từ điển để làm mật khẩu.

Bắt đầu với việc phá mật khẩu theo kiểu cục súc (brute force), Hashcat sẽ mò từng ký tự trong một chuỗi mật khẩu và ghép chúng cho tới khi khớp thì thôi. Những cụm mật khẩu 4 ký tự chỉ dùng chữ thường bị đoán ra chỉ trong vòng vài giây. Tương tự như vậy với những cụm mật khẩu chỉ dùng số hoặc kết hợp chữ thường và chữ hoa, ví dụ như 4289, yniu, tg5f, hay Trxc. Nhưng đến khi thử cụm jRtw, Hashcat mất vài tiếng mà vẫn không mò ra.

Lý do là cụm mật khẩu này phá vỡ quy luật định sẵn mà phần mềm biết.

Mánh khóe của những hacker

Hacker cũng giống chúng ta, thừa biết rằng mật khẩu dài hơn và phức tạp hơn khó dò ra hơn nhiều. Nhưng họ cũng biết thừa rằng, người dùng đôi khi sẽ chọn những cụm từ hay cụm ký tự quen thuộc với họ để làm mật khẩu bảo vệ cho một tài khoản. Lợi dụng điều này, các hacker cũng có những mánh khóe như ‘rules’ và ‘mask’, kết hợp với mánh dò mật khẩu theo cụm từ vựng ‘dictionaries’ để mò ra những cụm mật khẩu quen thuộc.

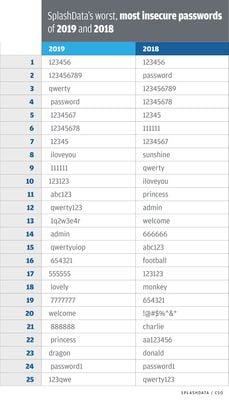

Dưới đây là 25 cụm mật khẩu được dùng nhiều nhất, và cũng là thiếu bảo mật nhất, được SplashData tổng hợp. Tất cả chúng được nghiên cứu để tạo ra những mánh khóe và quy luật thường thấy để “dạy” cho phần mềm và phần cứng dò password:

Những số liệu kể trên cũng chỉ ra sự nguy hiểm của việc 1 cụm mật khẩu dùng cho nhiều tài khoản. Chỉ cần mò ra mật khẩu đúng, hacker sẽ không ngần ngại dùng chúng để thử đăng nhập vào những tài khoản khác của anh em.

Mánh khóe đầu tiên của các hacker là “dictionary attack”. Mánh này dùng những cụm từ, kết hợp với danh sách những mật khẩu được sử dụng nhiều nhất, cộng thêm danh sách những cái tên phổ biến. Lấy ví dụ năm 2009, RockYou bị hack hệ thống, rò rỉ 30 triệu cụm mật khẩu lên mạng internet. Nhờ lượng mật khẩu dồi dào này, hacker có thể tạo ra những mánh để mò mật khẩu dễ hơn, dựa trên những cụm từ quen thuộc trong giới bảo mật.

Trong khi đó, “mask” là một mánh khóe khác, dùng quy luật định sẵn để giảm tối đa thời gian mò một cụm mật khẩu. Những quy luật này rất đa dạng, ví dụ như mật khẩu dùng chữ in hoa để bắt đầu, hoặc kết thúc bằng một ký tự đặc biệt, hay hai hoặc ba con số. Đó chính là những ví dụ của “mask”.

Còn “rule” thì phức tạp hơn “mask”. Khi dùng mánh “rule”, hacker sẽ kết hợp cả “mask” lẫn “dictionary attack” để tạo ra những quy luật phức tạp giúp giảm thời gian GPU và phần mềm đoán mật khẩu. Lấy ví dụ, mật khẩu dùng một cụm từ quen thuộc trong từ điển, kết hợp với hai con số, hoặc kết hợp tên mình với ký tự đặc biệt. Dùng mánh này chắc chắn sẽ nhanh hơn việc dò dẫm từng ký tự một trong một chuỗi password, vừa lâu vừa không hiệu quả. Chính vì mánh “rule” này, những dịch vụ quản lý mật khẩu sẽ vô cùng hiệu quả, vì chúng không chỉ tạo ra một chuỗi mật khẩu dài, mà quy luật ký tự cũng sẽ phức tạp hơn nhiều, đôi khi chẳng theo quy luật nào, rất khác so với password anh em nghĩ ra.

Một điều nữa rất quan trọng. Một công cụ phá mật khẩu hoàn toàn không biết mật khẩu của anh em dài bao nhiêu, 4 hay 14 ký tự. Đó là những gì đã xảy ra với Hashcat khi dò cụm mật khẩu jRtw kể trên. Nếu cụm mật khẩu không theo bất kỳ quy luật nào được định sẵn, thì Hashcat tự chuyển sang chế độ dò password 5 ký tự thay vì chơi kiểu cục súc, dò từng ký tự một cho đến khi nào đúng thì thôi.

Điều này không có nghĩa jRtw là một cụm mật khẩu mạnh. Ví dụ này chỉ được đưa ra để nói rằng khi mật khẩu của anh em “random” hết mức có thể, không dùng những cụm từ quen thuộc, thì tài khoản của anh em sẽ bảo mật hơn rất nhiều.

Tổng hợp những bài học kinh nghiệm rút ra

- Password càng dài càng ngon. Dựa trên nghiên cứu của Terahash, bây giờ mật khẩu cứ 10 ký tự trở lên là ngon.

- Password càng phức tạp càng ngon. Những chuỗi ký tự random là lựa chọn tốt nhất, và hãy đảm bảo có cả số, cả chữ thường chữ hoa, thi thoảng chêm vào một hai ký tự đặc biệt.

- Ứng dụng quản lý mật khẩu hiện giờ có vẻ là lựa chọn tuyệt vời nhất để kiểm soát và quản lý mật khẩu cho từng tài khoản. Kể cả dịch vụ miễn phí cũng ngon.

Theo PCWorld