Bạn có tin rằng có một lổ hổng bảo mật được phát hiện lần đầu vào năm 1997, tồn tại trên hệ điều hành Windows trong suốt 18 năm qua và hiện tại vẫn chưa được khắc phục hoàn toàn. Đó chính là lỗ hổng mang tên Redirect to SMB và nó không chỉ ảnh hưởng tới các tiện ích hệ thống Windows, bao gồm Windows 10 preview mà cả 31 phần mềm bên thứ 3 đến từ Adobe, Apple, Symantec,.. cũng chịu ảnh hưởng từ lỗ hổng này.

Redirect to SMB là gì?

Redirect to SMB được phát triển từ một lỗ hổng trên trình duyệt Internet Explorer do chuyên gia bảo mật Aaron Spangler phát hiện hồi năm 1997. Khi đó, Spangler nhận thấy rằng chỉ cần gõ một địa chỉ URL bắt đầu bằng từ "File" (thí dụ như file://1.1.1.1/) thì Windows sẽ tiến hành xác thực địa chỉ đó (1.1.1.1) thông qua giao thức SMB (Server Massage Block). Lợi dụng điều này, kẻ xấu có thể ghi lại thông tin đăng nhập của nạn nhân. Mặt khác, các địa chỉ URL kiểu này có thể núp bóng dưới dạng hình ảnh, iframe hoặc bất cứ dạng thức media nào hiển thị trên trình duyệt.

SMB - Server Message Block là một giao thức thường được dùng để chia sẻ file, máy in và các cổng nối tiếp trong hệ thống mạng. Trong những năm qua, nhiều phiên bản của SMB đã được ra đời và theo thống kê, đây là một trong những attack vector phổ biến trong những những vụ tấn công mạng. Theo báo cáo trong vụ hack Sony Pictures hồi tháng 12 năm ngoái thì hacker cũng đã thực hiện xâm nhập bằng cách lợi dụng lỗ hổng SMB.

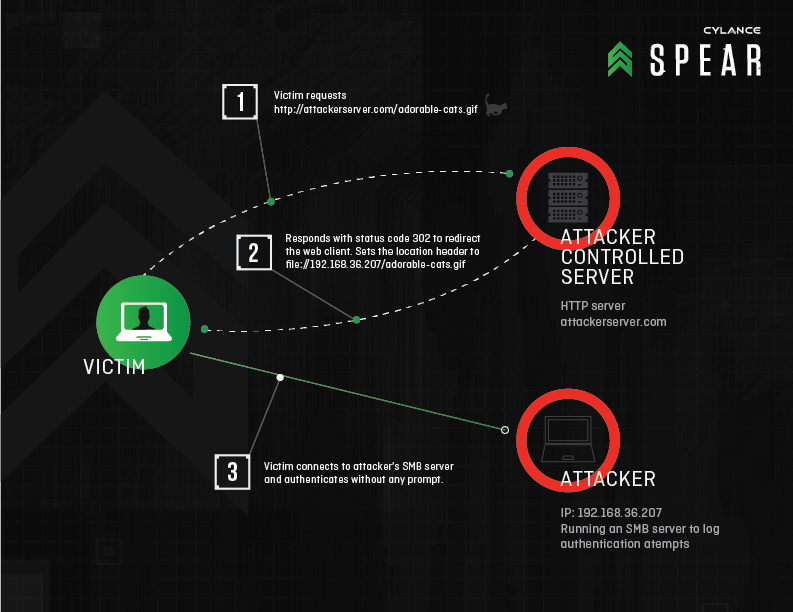

Sơ đồ một cuộc tấn công lợi dụng lỗ hổng Redirect to SMB

Và mới đây, chuyên gia bảo mật Brian Wallace và nhóm bảo mật Cylane đã nghiên cứu lỗ hổng Redirect to SMB dựa trên một ứng dụng chat client. Nhóm ghi nhận được rằng: "Khi một URL dẫn tới một hình ảnh được nhận, client sẽ cố gắn hiển thị một bản xem trước của hình ảnh đó. Lấy cảm hứng từ nghiên cứu của Aaron cách đây 18 năm, chúng tôi nhanh chóng gởi cho người khác một URL bắt đầu bằng file:// và dẫn tới một máy chủ SMB độc hại. Tất nhiên, kết quả là chat client cố gắng load hình ảnh và hệ thống Windows của nhận tiến hành xác thực với máy chủ SMB mà chúng tôi dẫn về."

"Chúng tôi đẫ tạo ra một server HTTP trong Python, dùng một vài dòng startus code HTTP 302 giúp chuyển hướng clients tới file://URL và từ đây, chúng tôi có thể xác nhận rằng một http://URL có thể dẫn tới hành động xác thực từ hệ điều hành." Tiếp theo đó, hacker chỉ cần tạo ra những hộp thoại nhằm lừa người dùng nhập thông tin cá nhân hoặc yêu cầu xác nhận chứng chỉ nào đó để thực hiện ý đồ xấu.

Redirect to SMB có thể gây nguy hiểm cho người dùng như thế nào?

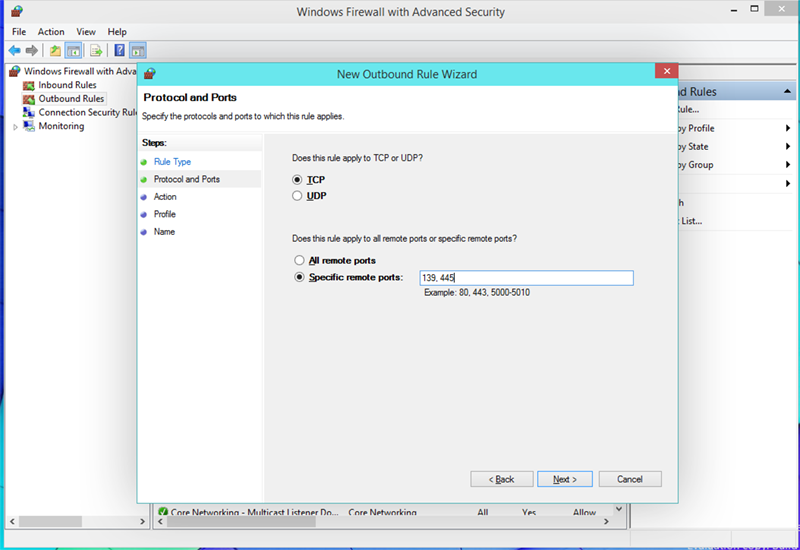

Có 4 hàm API của Windows có thể được sử dụng để chuyển hướng một kết nối HTTP hoặc HTTPs tới kết nối SMB - nơi mà các server độc hại đang chờ đợi dùng các biểu mẫu giả mạo để đánh cắp thông tin đăng nhập, cá nhân của người dùng và sử dụngnos cho các mục đích xấu. Brian Wallace cho biết để thực hiện thành công Redirect to SMB, hacker phải tìm được cách chuyển hướng nhằm có quyền "kiểm soát một số thành phần trong lưu lượng truy cập mạng của nạn nhân."

Ông cho biết thêm rằng các mối đe dọa có thể núp bóng dưới hình thức các quảng cáo độc hại yêu cầu người dùng phải xác thực, hoặc Redirect to SMB có thể được sử dụng trong mạng Wifi công cộng, có thể thực hiện tấn công từ một máy tính xách tay hoặc thậm chí là một điện thoại Android,… Có thể, một trong các khả năng nguy hiểm nhất khi sử dụng Redirect to SMB là thông qua trình iTunes Software Updater của Apple trên Windows. Trong trường hợp này, một DNS record bị xâm phạm sẽ chuyển hướng thao tác tải các bản cập nhật sang server SMB, và từ đây, hacker sẽ sử dụng kiểu tấn công Man In The Middle để dò ra được thông tin đăng nhập vào phần mềm của nạn nhân.

Nói một cách đơn giản, lỗ hổng này nên được khắc phục từ 18 năm về trước. Dù lúc bấy giờ, Microsoft đã cung cấp cách để giảm thiểu lỗ hổng này nhưng lực lượng hacker ngày càng đông đảo với các thủ đoạn tấn công phức tạp và tinh vi hơn, cộng với việc ngày càng có nhiều người dùng Intrenet làm cho mối nguy hại của lỗ hổng này trở nên ngày càng cấp bách hơn.

Những phần mềm bị ảnh hưởng của Redirect to SMB

Quảng cáo

Cho tới hiện tại, có ít nhất là 31 ứng dụng và tiện ích hệ thống được phát hiện là bị ảnh hưởng bởi lỗ hổng Redirect to SMB. Đầu tiên là 2 tên tuổi lớn Microsoft và Apple.

Microsoft:

- Internet Explorer 11

- Windows Media Player

- Excel 2010

- Microsoft Baseline Security Analyzer

- QuickTime

- Apple iTunes Software Update

- Symantec Norton Security Scan

- AVG Free

- BitDefender Free

- Comodo Antivirus

Các ứng dụng dịch vụ đám mây được cho là ảnh hưởng nghiêm trọng nhất

- Adobe Reader

- Box Sync (client của dịch vụ lưu trữ box.net)

- TeamView

- NET Reflector

- Maltego CE

- GitHub for Windows

- PyCharm

- IntelliJ IDEA

- PHP Storm

- Oracle JDK 8u31’s installer

Quảng cáo