Giới thiệu:

Splunk là một nền tảng mạnh mẽ, đầy đủ tính năng để thu thập, tìm kiếm, theo dõi và phân tích dữ liệu. Nó được sử dụng rộng rãi bởi các Trung tâm điều hành an ninh (SOC) để giám sát sự kiện an ninh nâng cao, phân tích mối đe dọa, ứng phó sự cố và quản lý mối đe dọa mạng.

Burp Suite là một proxy, một công cụ tấn công ứng dụng web được sử dụng bởi các nhà phân tích bảo mật trên toàn thế giới để thực hiện kiểm tra thâm nhập đối với các ứng dụng web. BurpSuite cung cấp cho người dùng của họ khả năng mở rộng tính năng thông qua API Burp Extender.

Để hợp nhất tốt nhất của cả hai thế giới, chúng tôi đã phát triển một tiện ích mở rộng Burp có tên ActiveEvent để tạo điều kiện tích hợp quản lý lỗ hổng ứng dụng web với các hoạt động của SOC.

Plugin:

ActiveEvent là một plugin của Burp Suite để theo dõi Burp quét các vấn đề bảo mật mới một cách liên tục. Ngay khi trình quét báo cáo các lỗ hổng mới, plugin sẽ phân tích kết quả, biến đổi và gửi chúng dưới dạng các event trực tiếp vào giao diện quản lý Splunk bằng chức năng http Event Collector.

Splunk là một nền tảng mạnh mẽ, đầy đủ tính năng để thu thập, tìm kiếm, theo dõi và phân tích dữ liệu. Nó được sử dụng rộng rãi bởi các Trung tâm điều hành an ninh (SOC) để giám sát sự kiện an ninh nâng cao, phân tích mối đe dọa, ứng phó sự cố và quản lý mối đe dọa mạng.

Burp Suite là một proxy, một công cụ tấn công ứng dụng web được sử dụng bởi các nhà phân tích bảo mật trên toàn thế giới để thực hiện kiểm tra thâm nhập đối với các ứng dụng web. BurpSuite cung cấp cho người dùng của họ khả năng mở rộng tính năng thông qua API Burp Extender.

Để hợp nhất tốt nhất của cả hai thế giới, chúng tôi đã phát triển một tiện ích mở rộng Burp có tên ActiveEvent để tạo điều kiện tích hợp quản lý lỗ hổng ứng dụng web với các hoạt động của SOC.

Plugin:

ActiveEvent là một plugin của Burp Suite để theo dõi Burp quét các vấn đề bảo mật mới một cách liên tục. Ngay khi trình quét báo cáo các lỗ hổng mới, plugin sẽ phân tích kết quả, biến đổi và gửi chúng dưới dạng các event trực tiếp vào giao diện quản lý Splunk bằng chức năng http Event Collector.

Plugin này cho phép cả nhóm thử nghiệm SOC và penetration test tích hợp với quy trình đánh giá bảo mật ứng dụng web và quản lý Log để trích xuất các thông tin hữu ích.

Plugin cho phép cả nhóm thử nghiệm SOC và penetration test thực hiện hợp nhất dữ liệu bằng cách tích hợp các quy trình của họ (kiểm tra bảo mật ứng dụng web và quản lý log). Ý tưởng cốt lõi là nhóm quản lý log có thể có luôn kết quả do nhóm penetration test tạo ra cho các hoạt động hàng ngày của mình.

Cấu hình ActiveEvent

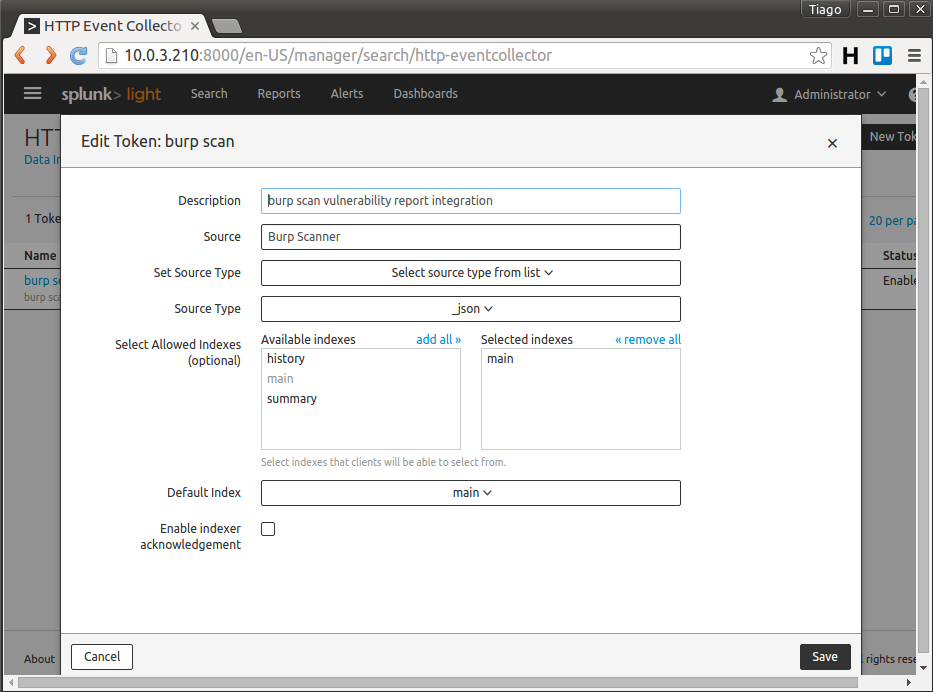

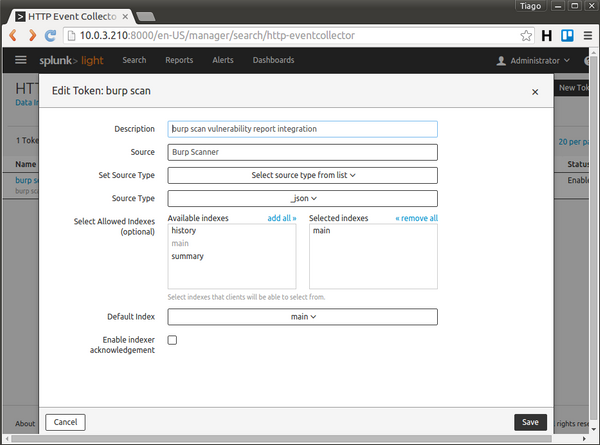

ActiveEvent phải kết nối với Splunk để chuyển đổi lỗ hổng trong các dạng sự kiện. Hành động này có thể đạt được bằng cách truy cập Splunk’s HTTP Event Collector của Splunk thông qua giao diện quản lý web bằng cách nhấp vào Menu> Data Input> Http Event Collector > New Token. Thực hiện theo các bước cần thiết để tạo mã token

Các bước trước sẽ tạo mã token nên được sử dụng làm tham số của command line trong Burp:

java -XX:MaxPermSize=1G -jar burp.jar 127.0.0.1 8088 ‘xxx-yyy-api-key’

Cú pháp này sẽ tải Burp Suite và thông báo qua các tham số: địa chỉ IP Splunk, cổng TCP (mặc định là 8088) và giá trị API token.

Ngay khi Burp bắt đầu, hãy chuyển đến Extender Tab > Options > Ruby Environment và chỉ định đường dẫn đến tệp jar JRuby của bạn. Tiếp theo trong Extender Tab > Extensions > Add, chọn Ruby làm tiện ích mở rộng và chỉ định đường dẫn đến plugin này.

Quảng cáo

Khi tải thành công, bạn sẽ thấy kết quả như sau:

Các bạn xem đầy đủ thông tin tại blog của Securitybox nhé.