Cuộc chiến giữa tội phạm mạng và giới bảo mật đã bước sang một giai đoạn mới với sự xuất hiện của Rombertik, một malware (mã độc) mới có khả năng bắt các gói tin để thu thập dữ liệu cá nhân khi duyệt web đồng thời sẽ tấn công và ghi đè lên MBR (master boot record) ổ cứng máy tính để xóa dấu vết nếu bị phần mềm bảo mật phân tích.

Vấn đề đáng nói của malware mới nằm ở phương thức chống sự phát hiện của phần mềm bảo mật. Đội phản ứng với nguy cơ bảo mật của Cisco cho biết sau khi lây nhiễm vào máy tính người dùng, Rombertik sẽ chạy một loạt bước kiểm tra chống phân tích xem có đang chạy trong sandbox (tạm dịch hộp cát) của môi trường ảo hay không trước khi giải mã và có những hành động kế tiếp.

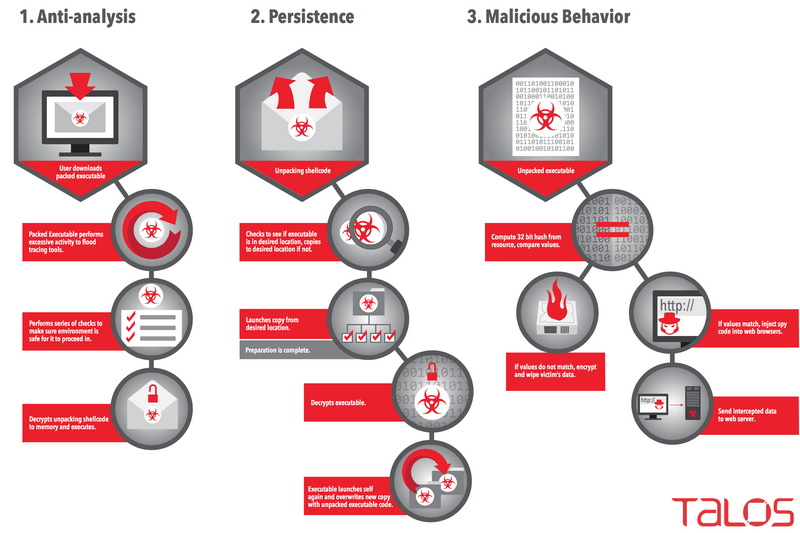

Infographic bên dưới cho thấy cách thức hoạt động của Rombertik. Theo phân tích của Cisco, 97% dữ liệu đóng gói trong tập tin là thông tin về hình ảnh và tính năng không được sử dụng mà chỉ để mã độc này có dung lượng trông giống thực tế hơn.

Rombertik bắt đầu bằng việc ghi đến 960 triệu byte ngẫu nhiên vào bộ nhớ để để “làm ngập” tập tin log hệ thống với 100GB dữ liệu rác. Kế tiếp, malware này sẽ kiểm tra chống phân tích xem có đang chạy trong trong môi trường ảo hay không.

Nếu không nằm trong môi trường hạn chế (virtual machine), Rombertik sẽ giải mã, tạo bản sao và khởi chạy các lệnh cần thực thi. Các lệnh thực thi này không cố định và được làm rắc rối với một số lệnh không cần thiết nhằm đánh lạc hướng chuyên gia bảo mật phân tích, dò tìm lại các bước phá hoại của Rombertik.

Nếu phát hiện đang chạy trong môi trường ảo sandbox, Rombertik sẽ tìm cách truy cập và ghi đè lên MBR ổ cứng bằng byte rỗng (null byte) hoặc mã hóa toàn bộ dữ liệu trong thư mục C:\Documents and Settings\Administrator với thuật toán RC4 trong trường hợp không có quyền ghi lên MBR.

Việc ghi đè lên master boot record với các byte không có giá trị khiến việc khôi phục phân vùng hệ thống khó khăn hơn nhiều so với chỉ đơn giản là xóa thông tin master boot record này.

Rombertik là sự kết hợp giữa một mã độc truyền thống dùng để thu thập dữ liệu cá nhân khi người dùng duyệt web và cơ chế chống sự phát hiện của phần mềm bảo mật hoàn toàn mới. Dù không có nhiều thông tin về tác giả và mục tiêu thật sự của mã độc này, tuy nhiên với những kỹ thuật phức tạp trên cho thấy Rombertik có khả năng được sử dụng trong các hoạt động tình báo mạng và được dùng để tấn công có chủ đích vào một mục tiêu nào đó. Bạn có thể tham khảo thêm thông tin chi tiết tại trang blog của Cisco tại đây.

Nguồn tham khảo: Extremetech.com