Mới đây, các nhà nghiên cứu tại đại học Tel Aviv và viện khoa học Weizmann (Israel) đã thành công trong việc giải mã một trong những thuật toán mã hóa an toàn nhất hiện nay là RSA 4096 bit bằng cách dùng microphone để lắng nghe một chiếc máy tính khi nó giải mã dữ liệu đã mã hóa. Cuộc tấn công của các chuyên gia bảo mật khá đơn giản và có thể được thực hiện với các phần cứng thô sơ.

Daniel Genkin, Adi Shamir (2 nhà đồng sáng lập thuật toán RSA) và Eran Tromer đã sử dụng một kỹ thuật có tên gọi "side channel attack" (tấn công kênh bên) để giải mã âm thanh. Một kênh bên (side channel) là một kênh tấn công trung gian, khác thường và không đảm bảo bảo mật. Có thể hình dung như sau, trên điện thoại bạn đặt mật mã số để khóa máy. Bạn đưa điện thoại cho 1 ai đó thì người ta không thể trực tiếp xâm nhập vào bên trong nếu không có mã số. Tuy nhiên, nếu họ có thể đoán mật khẩu bằng cách nhìn vào các vết vân tay, vết dơ trên màn hình để mở khóa thì đây là một kênh bên. Trong trường hợp này, các nhà nghiên cứu bảo mật đã lắng nghe âm thanh tần số cao (từ 10 đến 150 KHz) do máy tính tạo ra khi nó giải mã dữ liệu.

Nghe có vẻ điên rồ nhưng với những phần cứng phù hợp, điều này hoàn toàn có thể xảy ra. Để khởi đầu, bạn cần biết chính xác tần số âm thanh để lắng nghe và sử dụng các bộ lọc tần số cao/thấp để đảm bảo chỉ nghe những âm thanh phát ra từ máy tính khi CPU giải mã dữ liệu. Trên thực tế, tín hiệu âm thanh được tạo ra bởi bộ điều áp của CPU khi nó cố gắng duy trì điện áp không đổi trong nhiều điều kiện xử lý nặng nhẹ khác nhau. Sau đó, một khi bạn đã có được tín hiệu, bạn sẽ giải mã tín hiệu thành thông tin có nghĩa.

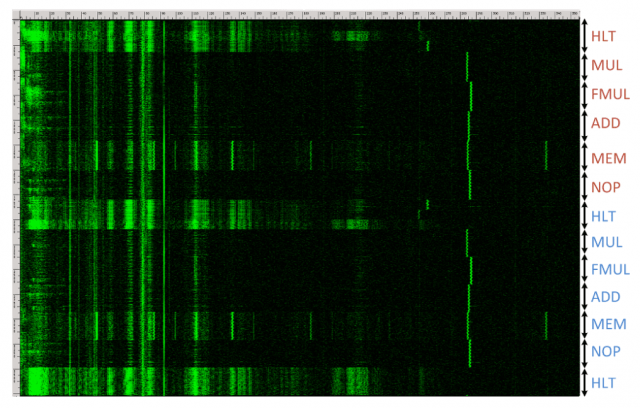

Ảnh phổ đo tần số âm thanh của các hoạt động khác nhau của CPU được microphone Bruel&Kjaer 4939 ghi lại. Trục hoành là tần số (0 - 310 kHz), trục tung là thời gian (3,7 giây) và mật độ là tỉ lệ tương ứng với mức năng lượng tức thời trong băng tần.

Các nhà nghiên cứu đã tập trung vào một phần mềm mã hóa rất đặc trưng có tên GnuPG 1.x (một phiên bản nguồn mở/miễn phí của PGP hay Pretty Good Privacy - phần mềm mã hóa và giải mã dữ liệu bảo mật. PGP thường được dùng cho các khâu đăng nhập, mã hóa và giải mã văn bản, email, tập tin, thư mục và cả phân vùng ổ đĩa. PGP được tạo ra bởi Phil Zimmermann vào năm 1991). Bằng một số phép phân tích giải mã thông minh, các nhà nghiên cứu đã có thể lắng nghe tín hiệu rò rỉ từ CPU khi nó đang giải mã dữ liệu. Sau đó, họ tiếp tục nghe các luồng âm thanh để tiến đoán khóa giải mã. Phương pháp tấn công này không hoạt động trên các hệ mã hóa hoặc phần mềm mã hóa khác. Nếu muốn thực hiện, họ phải bắt đầu lại từ đầu và nghe lại toàn bộ âm thanh rò rỉ.

Kết quả từ hoạt động tấn công trên là họ đã thành công trong việc giải mã các khóa mã hóa trong một khoảng cách 4 m với một chiếc microphone chất lượng cao hình chảo parabol. Hấp dẫn hơn, họ còn tìm cách thực hiện cuộc tấn công với một chiếc smartphone để cách chiếc laptop 30 cm. Nhóm nghiên cứu đã thực hiện cuộc tấn công trên nhiều chiếc laptop và desktop khác nhau với nhiều cấp độ thành công. Điều đáng chú ý là dữ liệu điện cùng loại có thể được dự đoán từ nhiều nguồn - chẳng hạn như từ jack cắm điện trên tường, từ đầu cuối của sợi cáp Ethernet hoặc chỉ đơn thuần là chạm vào chiếc máy tính.

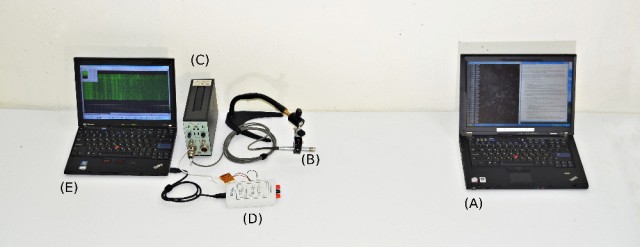

Thiết lập cơ bản với máy tính A đang giải mã và microphone B, các thành phần khác có thể được giấu đi.

Trên thực tế, hoạt động giải mã qua tín hiệu âm thanh thực sự là một mối nguy hiểm tiềm năng. Thử nghĩ nếu như bạn đang giải mã một số tập tin trên máy tính trong khi đang ngồi ở thư viện, quán café, hay một địa điểm công cộng … ai đó có thể lấy được khóa mã hóa của bạn chỉ đơn giản bằng cách đặt chiếc điện thoại của họ gần chiếc máy tính mà bạn đang dùng. Thêm nữa, một kẻ tấn công có thể sử dụng tín hiệu âm thanh để đưa malware vào điện thoại của bạn để lắng nghe các khóa mã hóa. Với việc mã HTML5 và Flash có thể được truy xuất vào phần cứng như microphone, kẻ tân công hoàn toàn có thể phát triển một trang web để lắng nghe khóa mã hóa. Các nhà nghiên cứu tậm chí còn nghĩ ra một kịch bản khủng khiếp hơn: Đặt một chiếc microphpne vào một máy chủ - chiếc máy chủ này đặt trên giá cùng với các máy chủ khác trong một trung tâm dữ liệu và microphone sẽ âm thầm thu thập khóa mã hóa từ hàng trăm máy chủ gần đó.

Nếu bạn muốn đảm bảo dữ liệu được an toàn, chỉ có 2 lựa chọn: 1 là mã hóa cực mạnh, 2 là bảo vệ dữ liệu theo phương pháp vật lý hoặc cả 2 giải pháp cùng lúc. Nếu một kẻ tấn công không thể tiếp cận vật lý với dữ liệu, dĩ nhiên khả năng đánh cắp khóa mã hóa sẽ khó khăn hơn. Vì vậy, trước những cuộc tấn công qua âm thanh tiềm tàng, bạn có thể sử dụng các giải pháp bảo vệ vật lý như đặt laptop vào các hộp cách ly âm thanh, không để ai lại gần máy tính khi đang giải mã dữ liệu hoặc sử dụng các nguồn âm thanh băng rộng tần số đủ cao để gây nhiễu.

Tấn công máy tính bằng âm thanh là một vấn đề đang được quan tâm trong thời gian gần đây. Ngay tháng trước, chúng ta đã được biết đến một loại malware có tên BadBiOS, phá hoại phần sụn và lây nhiễm từ máy này sang máy khác qua loa.

Theo: ExtremeTech