AES (viết tắt của Advanced Encryption Standard ) là một chuẩn mã hóa dùng để bảo vệ, mã hóa các dữ liệu riêng tư. AES khá phổ biến và được sử dụng cho rất nhiều mục đích khác nhau, ngay chả chính phủ Mỹ cũng sử dụng chuẩn này cho việc bảo mật dữ liệu của họ. Vậy AES là gì? Hôm nay mình sẽ cùng anh em tìm hiểu cơ bản khái niệm của chuẩn mã hóa này nhé.

AES là thuật toán dựa trên mã hóa block, mỗi mã có kích thước 128 bit. Các khóa (key) đối xứng, với ba kích thước khác nhau có sẵn: 128, 192 hoặc 256 bit, trong đó với hai kích thước sau được sử dụng cho các tài liệu của chính phủ Mỹ được chỉ định cho mức bảo mật cao nhất, được gọi là 'Top Secret'.

AES được xây dựng & phát triển bởi 2 nhà mật mã học người Bỉ: Joan Daemen và Vincent Rijmen. Đây là một thuật toán được viết riêng cho chính phủ Mỹ nhằm thay thế cho chuẩn mã hóa cũ là DES (Data Encryption Standard ) của IBM ra đời vào những năm 1970. Trước đó, DES đã được chính phủ Mỹ áp dụng vào khoảng năm 1977, tuy nhiên trải qua khá nhiều cuộc tấn công tin tặc nhằm đánh cắp dữ liệu bằng các khai khác điểm yếu của DES vốn được xây dựng bằng các thuật toán 56 bit cũ kĩ và đã không còn bảo mật nữa.

AES được xây dựng & phát triển bởi 2 nhà mật mã học người Bỉ: Joan Daemen và Vincent Rijmen. Đây là một thuật toán được viết riêng cho chính phủ Mỹ nhằm thay thế cho chuẩn mã hóa cũ là DES (Data Encryption Standard ) của IBM ra đời vào những năm 1970. Trước đó, DES đã được chính phủ Mỹ áp dụng vào khoảng năm 1977, tuy nhiên trải qua khá nhiều cuộc tấn công tin tặc nhằm đánh cắp dữ liệu bằng các khai khác điểm yếu của DES vốn được xây dựng bằng các thuật toán 56 bit cũ kĩ và đã không còn bảo mật nữa.

AES ban đầu có hai phiên bản mở rộng, trong đó với phiên bản mở rộng thứ nhất kích thước là block dữ liệu và mã khóa (key) có thể là 256, 384 hay 512 bit; và trong phiên bản mở rộng thứ hai thì các kích thước này được tăng lên đến 512, 768 hay 1024 bit. Tuy nhiên, sau này chúng bị loại bỏ và chỉ sử dụng tiêu chuẩn mã hóa trên kích thước block 128 bit và độ dài khóa (key) là 128, 192 và 256 bit. AES vẫn là công cụ mã hóa công khai duy nhất được NSA phê duyệt để bảo vệ thông tin của chính phủ ở các mức độ an toàn cao nhất.

Vào thời điểm đó, khoảng 15 thuật toán khác nhau đã được đề xuất nhằm thay thế cho DES trong lộ trình 5 năm của chính phủ Mỹ và AES đã được gửi tới với cái tên Rijndael, sau đó được thu hẹp danh sách còn 5 thuật toán: Rijndael, Serpent, RC6, Twofish và MARS. Chính NSA ( National Security Agency) cũng đã tham gia vào việc xem xét và họ nhận được phân tích một cách chi tiết bao gồm cả sức mạnh thuật toán, khả năng thực hiện, bản quyền, tốc độ và độ chính xác cho cả mã hóa và giải mã.

AES là thuật toán dựa trên mã hóa block, mỗi mã có kích thước 128 bit. Các khóa (key) đối xứng, với ba kích thước khác nhau có sẵn: 128, 192 hoặc 256 bit, trong đó với hai kích thước sau được sử dụng cho các tài liệu của chính phủ Mỹ được chỉ định cho mức bảo mật cao nhất, được gọi là 'Top Secret'.

AES ban đầu có hai phiên bản mở rộng, trong đó với phiên bản mở rộng thứ nhất kích thước là block dữ liệu và mã khóa (key) có thể là 256, 384 hay 512 bit; và trong phiên bản mở rộng thứ hai thì các kích thước này được tăng lên đến 512, 768 hay 1024 bit. Tuy nhiên, sau này chúng bị loại bỏ và chỉ sử dụng tiêu chuẩn mã hóa trên kích thước block 128 bit và độ dài khóa (key) là 128, 192 và 256 bit. AES vẫn là công cụ mã hóa công khai duy nhất được NSA phê duyệt để bảo vệ thông tin của chính phủ ở các mức độ an toàn cao nhất.

Vào thời điểm đó, khoảng 15 thuật toán khác nhau đã được đề xuất nhằm thay thế cho DES trong lộ trình 5 năm của chính phủ Mỹ và AES đã được gửi tới với cái tên Rijndael, sau đó được thu hẹp danh sách còn 5 thuật toán: Rijndael, Serpent, RC6, Twofish và MARS. Chính NSA ( National Security Agency) cũng đã tham gia vào việc xem xét và họ nhận được phân tích một cách chi tiết bao gồm cả sức mạnh thuật toán, khả năng thực hiện, bản quyền, tốc độ và độ chính xác cho cả mã hóa và giải mã.

Sau khi phân tích kết thúc, thuật toán Rijndael nổi lên như là người chiến thắng, và sau đó nó được phát triển bởi Viện Tiêu chuẩn và Công nghệ Quốc gia (National Institute Standards and Technology - NIST), với mục tiêu dễ sử dụng cho cả phần cứng và phần mềm. Thông qua quá trình này, một số cải tiến cho Rijndael đã được thực hiện, bao gồm cả những thay đổi về khóa (key) và chiều dài các block để tăng cường khả năng bảo mật và chính thức tung ra để sử dụng trong Chính phủ Mỹ vào năm 2002, bao gồm NSA và các cơ quan khác.

Khi sử dụng AES, Thông điệp sẽ được chuyển thành một tin nhắn được mã hóa thông qua một vài bước.

Nó bắt đầu với mỗi khối văn bản thuần túy dưới dạng kích thước chuẩn. Tin nhắn được chèn vào một mảng, và sau đó một phép biến đổi mật mã được thực hiện để mã hóa tin nhắn. Mỗi lớp mã hóa áp dụng các phép thay thế, chuyển vị và trộn.

Giống như trong mã 3DES có ba lớp mã hóa, với AES cũng có nhiều lớp mã hóa. Tuy nhiên, với AES, điều này được thực hiện nhiều hơn trong 3DES, phụ thuộc vào độ dài khóa, với 10 lớp được áp dụng cho khóa 128 bit, 12 lớp cho khóa 192 bit và 14 lớp khi mã hóa qua 256- bit bit, chiếm tỷ lệ bảo mật cao hơn.

Trong quá trình này, một khóa mã hóa được tạo ra, được yêu cầu để giải mã thông điệp của người nhận;nếu không có khóa này, thông điệp này khá lộn xộn và không thể hiểu được. Do đó, cả người gửi và người nhận phải biết cùng một khóa để có thể mã hóa hoặc giải mã thông điệp.

Cấu trúc của AES

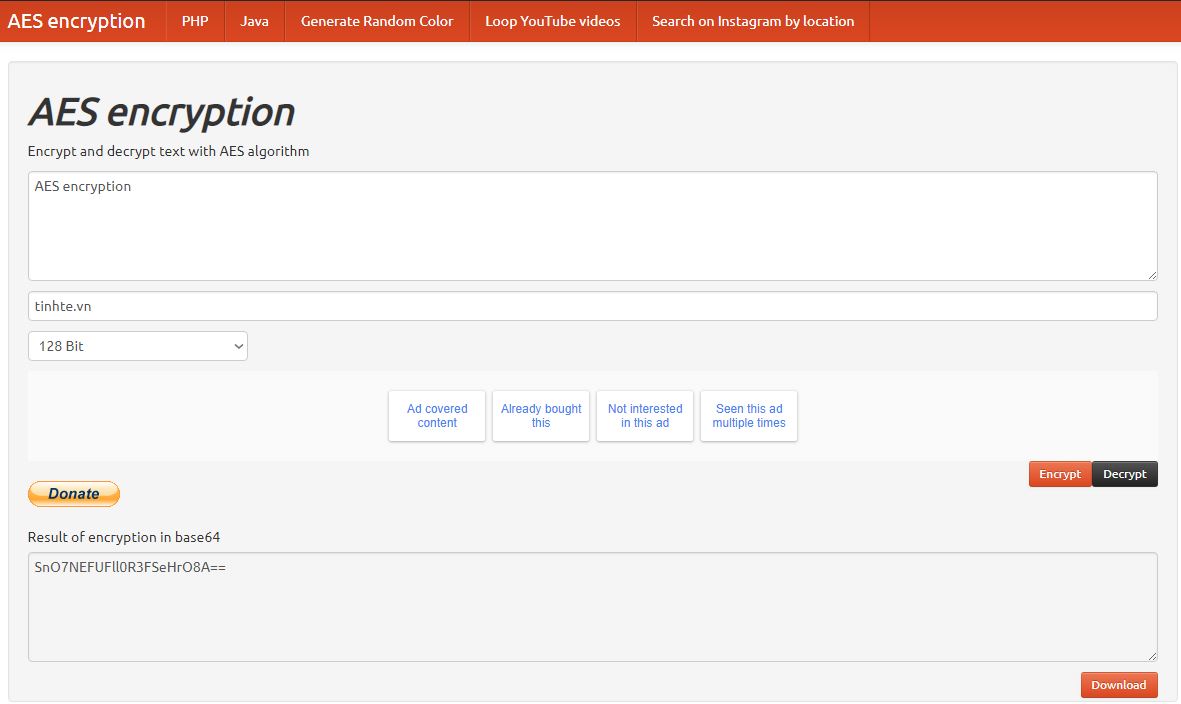

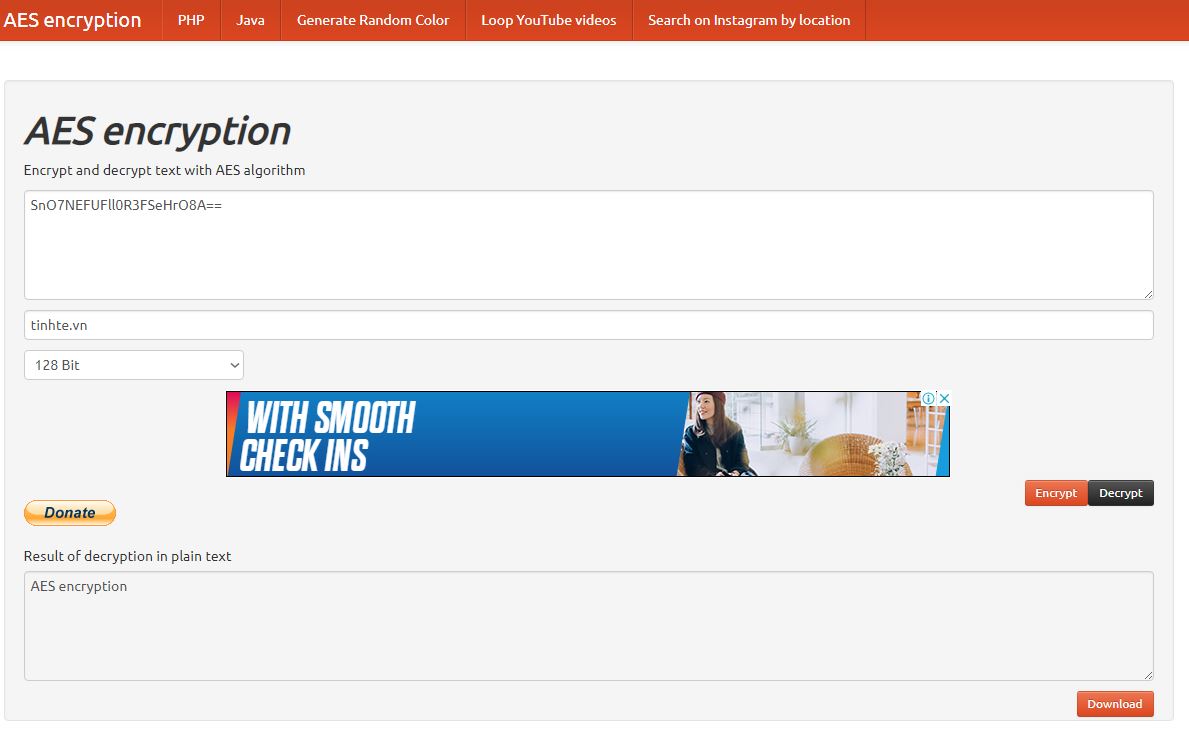

Ngày nay, thông qua internet , việc mã hóa AES có thể dễ dàng sử dụng bởi bất kỳ người dùng nào. Ví dụ, thông qua trang web https://aesencryption.net anh em có thể dễ dàng thực hiện mã hóa và giải mã các thông điệp bằng thuật toán AES.

Encrypt AES

Decrypt AES

Quảng cáo

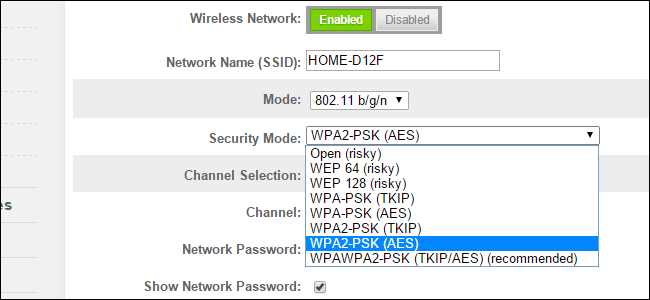

AES trong bảo mật wifi

Nguồn: TechRadar