Phải có một bài viết riêng về Redline Stealer, mã độc đang khiến nhiều tài khoản mạng xã hội lớn trên Facebook hay YouTube bị mất quyền kiểm soát, là vì một lý do đơn giản như thế này. Số liệu tháng 10/2022, 48% số cuộc tấn công ăn cắp dữ liệu đều được tội phạm công nghệ cao dùng một mã độc duy nhất là Redline để thực hiện.

Đương nhiên, để đối phó với việc ăn cắp dữ liệu trong các thiết bị, thì các tổ chức, doanh nghiệp hay cá nhân, đặc biệt là các influencer hay chủ các kênh MXH có nhiều lượt follower đều ứng dụng bảo mật nhiều lớp, chứ không chỉ đơn giản là bảo mật hai lớp với mật khẩu và xác nhận trên hòm thư điện tử hoặc điện thoại. Nhưng Redline Stealer đã chứng minh là có đủ khả năng chiếm quyền điều khiển của những tài khoản mạng xã hội nhiều người theo dõi, bất chấp việc chủ những tài khoản này có cài bảo mật nhiều lớp (MFA).

Cập nhật 2/4/2024: Vẫn là phương pháp dùng mã độc đánh cắp session token, chỉ trong ngày 2/4, đã thấy ít nhất hai kênh YouTube nổi tiếng tại Việt Nam, một là của anh Độ Mixi, hai là của anh Quang Linh Vlog bị chiếm đoạt để đăng tải những nội dung crypto với dấu hiệu lừa đảo.

Một ví dụ đáng kể nhất, và cũng có thể là nổi nhất trên MXH thời gian gần đây là kênh YouTube Linus Tech Tip với hơn 15 triệu lượt follower. Giữa đêm tài khoản này bất ngờ chạy livestream quảng bá tiền ảo, rồi bị chính YouTube khóa tài khoản vì vi phạm quy định sử dụng dịch vụ, khi chiếu những nội dung lừa đảo bị cấm:

![[IMG]](https://photo2.tinhte.vn/data/attachment-files/2023/04/6411919_Tinhte_Hack1.jpg)

Đương nhiên, để đối phó với việc ăn cắp dữ liệu trong các thiết bị, thì các tổ chức, doanh nghiệp hay cá nhân, đặc biệt là các influencer hay chủ các kênh MXH có nhiều lượt follower đều ứng dụng bảo mật nhiều lớp, chứ không chỉ đơn giản là bảo mật hai lớp với mật khẩu và xác nhận trên hòm thư điện tử hoặc điện thoại. Nhưng Redline Stealer đã chứng minh là có đủ khả năng chiếm quyền điều khiển của những tài khoản mạng xã hội nhiều người theo dõi, bất chấp việc chủ những tài khoản này có cài bảo mật nhiều lớp (MFA).

Cập nhật 2/4/2024: Vẫn là phương pháp dùng mã độc đánh cắp session token, chỉ trong ngày 2/4, đã thấy ít nhất hai kênh YouTube nổi tiếng tại Việt Nam, một là của anh Độ Mixi, hai là của anh Quang Linh Vlog bị chiếm đoạt để đăng tải những nội dung crypto với dấu hiệu lừa đảo.

Một ví dụ đáng kể nhất, và cũng có thể là nổi nhất trên MXH thời gian gần đây là kênh YouTube Linus Tech Tip với hơn 15 triệu lượt follower. Giữa đêm tài khoản này bất ngờ chạy livestream quảng bá tiền ảo, rồi bị chính YouTube khóa tài khoản vì vi phạm quy định sử dụng dịch vụ, khi chiếu những nội dung lừa đảo bị cấm:

![[IMG]](https://photo2.tinhte.vn/data/attachment-files/2023/04/6411919_Tinhte_Hack1.jpg)

Rồi ngay sau đó Linus Sebastian đã lấy lại được quyền kiểm soát tài khoản YouTube, và giải thích nguyên nhân vì sao tài khoản bị hack giữa đêm khuya. Clip này một lần nữa nhấn mạnh, dù mã độc có sức mạnh đến đâu đi chăng nữa, thì chúng, hay bản thân những tội phạm công nghệ cao, vẫn luôn cần lợi dụng lỗ hổng từ chính con người, tức là sự sơ hở thiếu cảnh giác của con người thì mã độc mới xâm nhập được vào hệ thống để ăn cắp dữ liệu được.

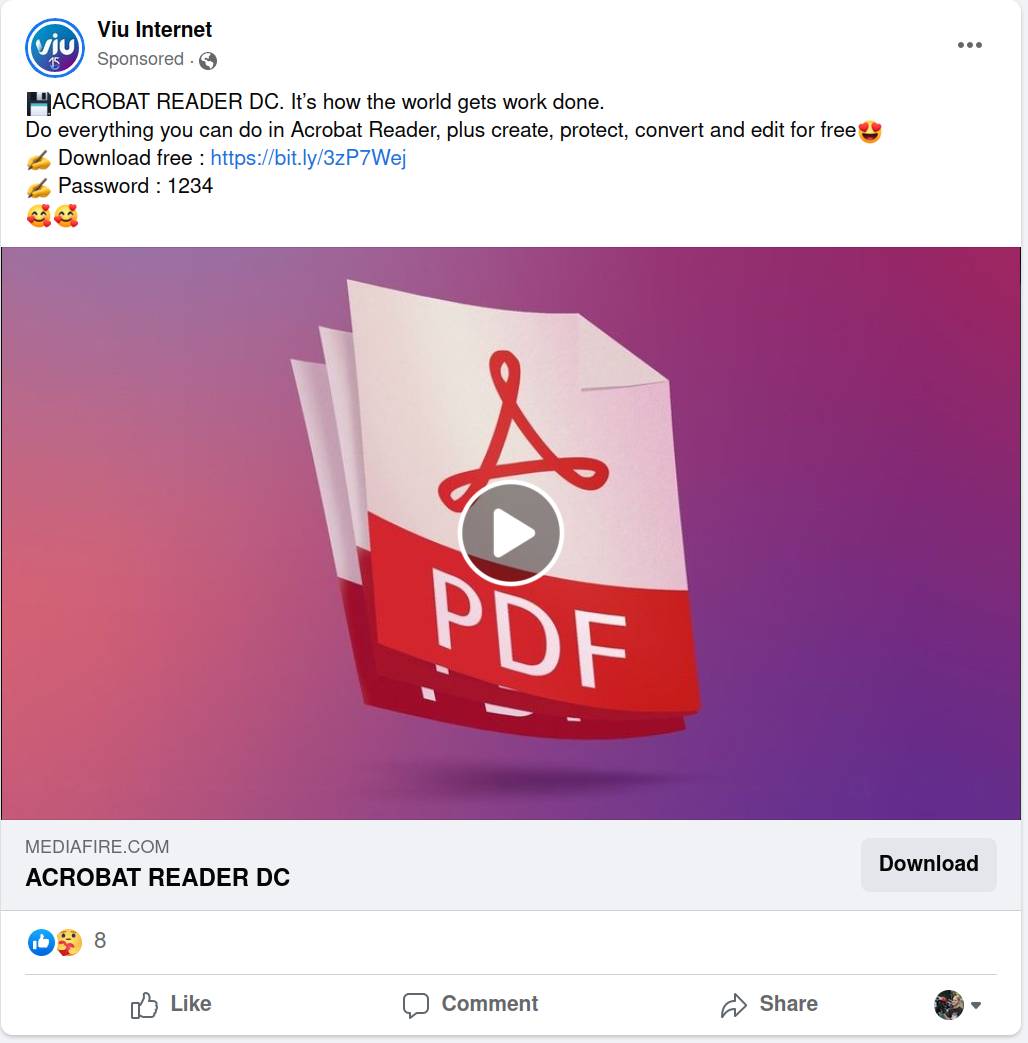

Một ví dụ khác của Redline Stealer tấn công và lây lan để thâm nhập vào hệ thống của nhiều người khác, là trường hợp của nhà cung cấp dịch vụ internet Viu bên Brazil. Trang Facebook của nhà mạng này có lần đăng clip chia sẻ link tải Adobe Reader, nhưng lại là link Mediafire chứ không phải link chính thức của Adobe. Bên cạnh đó là những post chia sẻ link tải game như Grand Theft Auto hay Stray. Nhưng chỉ cần tải chúng về, cài vào máy tính là Redline sẽ nằm gọn trong thiết bị và lấy đi hết những dữ liệu có giá trị.

Redline Stealer được phát hiện lần đầu vào tháng 3/2020, và được các nhà nghiên cứu bảo mật xác định là mã độc tập trung tấn công người dùng đầu cuối, khác với những mã độc tấn công máy chủ doanh nghiệp để ăn cắp hoặc tống tiền từ dữ liệu nó thu thập được cho tội phạm công nghệ cao.

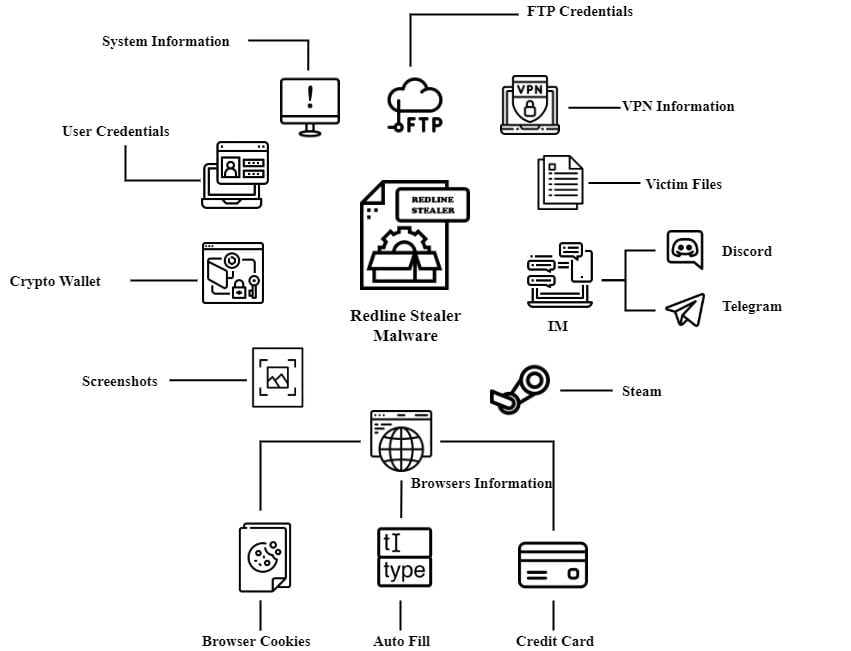

Sau khi thâm nhập được vào máy tính, những mã độc ăn cắp dữ liệu như Redline Stealer sẽ tập trung lấy hết những dữ liệu như tài khoản ngân hàng, tài khoản và mật khẩu mạng xã hội, tài khoản thư điện tử, các dịch vụ trực tuyến như thương mại điện tử hay cả ví tiền crypto. Cơ chế file grabber của Redline cũng vận hành cực kỳ hiệu quả trên nhiều nền tảng trình duyệt, từ những trình duyệt nền Chromium như Google Chrome, Microsoft Edge, cho tới cả trình duyệt nền Gecko như Firefox, và cả những dịch vụ nhắn tin như Messenger, Discord hay Telegram…

Như đã nói, để tấn công vào máy tính của người dùng, Redline Stealer cần lợi dụng một trong những lỗ hổng lớn nhất của bảo mật máy tính: Sự sơ hở của con người. Cách đây ít lâu một kênh YouTube ít người theo dõi có tên Nomicro4u cũng đã bị tấn công. Mã độc được đặt trong một file PDF đính kèm một bức thư điện tử giả mạo một đơn vị lớn (Nord VPN) muốn liên hệ với chủ kênh để chạy quảng cáo trên clip.

Quảng cáo

Bỏ qua những tệp tin khác bao gồm sample clip để chèn vào video nhằm mục đích quảng cáo, hay những ví dụ các YouTuber khác chạy quảng cáo, có một file cực kỳ dễ click vào và tải về máy tính nếu bất cẩn. File PDF ấy ghi tên là “Thỏa thuận chi phí quảng cáo.” Để đánh lừa người dùng, tệp tin này thực ra đã bị cố tình đổi đuôi thành .pdf, trong khi thực tế nó là một file .scr với mã độc bên trong. File này có khả năng vận hành như một file đuôi .exe, từ đó cho phép hacker chạy và cài mã độc vào thiết bị của nạn nhân.

Vấn đề nằm ở chỗ, ngay cả khi có cài phần mềm quét virus, hay Google cũng có công cụ quét virus trên Gmail hay Google Drive, thì cũng không phát hiện ra mã độc trong file .scr đội lốt .pdf này. Lý do là kết hợp cả Redline với cách bọn hacker “đóng gói” file chứa mã độc đã cho phép nó qua mặt những hàng rào bảo vệ trong máy tính.

Tội phạm công nghệ cao phát hiện ra một điều, đó là những dịch vụ quét virus đều bỏ qua những tệp tin có dung lượng trên 650 MB. Tất cả chúng đều coi những file dung lượng vượt qua con số này là quá lớn để cài mã độc vào. Và vì để quét những tệp tin dung lượng lớn như thế này, tài nguyên phần cứng mà những antivirus này cần để quét sâu nhằm phát hiện mã độc cũng là rất lớn.

Một yếu tố nữa, lại đến từ sự bất cẩn của con người. Không phải ai cũng có cài phần mềm đọc mã hex trong máy tính để tìm kiếm dữ liệu mã độc mà hacker đã ghép chung với tệp tin chúng gửi qua email.

Theo các nhà nghiên cứu bảo mật, Redline Stealer là một mã độc được viết và bán trên mạng internet với giá 100 USD một tháng, hoặc 150 đến 200 USD cho một bản standalone không hỗ trợ cập nhật để qua mặt hàng rào bảo vệ máy tính. Rất khó để xác định nguồn gốc của Redline, nhưng thời gian gần đây rất nhiều vụ tấn công hệ thống bằng Redline Stealer được các hacker Nga thực hiện, với những gói dữ liệu cá nhân khổng lồ được rao bán trên các trang web nói tiếng Nga.

Quảng cáo

Sau khi hacker mua Redline về, giao diện tổng hợp những hệ thống và những thông tin nó ăn cắp được trông như thế này:

Cách Redline Stealer lây lan và vận hành đưa chúng ta đến với câu hỏi như thế này. Vì sao chủ tài khoản mạng xã hội như YouTube hay Facebook đã có những giải pháp 2FA hay thậm chí là MFA, phải đăng nhập bằng tài khoản kèm mật khẩu, rồi xác nhận bằng cả điện thoại lẫn địa chỉ thư điện tử, hay cả ứng dụng tạo token đăng nhập, ấy vậy mà Redline vẫn cho phép hacker ăn cắp thông tin đăng nhập rồi chiếm luôn quyền kiểm soát tài khoản, như trường hợp của Linus Tech Tip?

Đấy chính là lúc những sự tiện lợi của các trình duyệt trở thành con dao hai lưỡi. Mọi trình duyệt hiện tại đều có tính năng lưu trữ thông tin session token khi đăng nhập và sử dụng các dịch vụ trực tuyến. Nói cách khác, trừ phi anh em ấn nút log out, thì trình duyệt sẽ lưu trữ session token để anh em dùng Facebook, YouTube hay Gmail.

Redline Stealer nguy hiểm ở chỗ, nó ăn cắp được cả thông tin session token. Giải thích cách vận hành thì dài dòng, nhưng anh em có thể hiểu đơn giản như thế này. Với Session token, hacker có thể copy y nguyên tình trạng của trình duyệt anh em đang sử dụng, với mọi tài khoản dịch vụ trực tuyến đang được đăng nhập, chẳng khác gì tình trạng bọn tội phạm đang ngồi ngay trước màn hình máy tính của chính anh em vậy.

Nhờ đó, trình duyệt của anh em đang đăng nhập và sử dụng dịch vụ trực tuyến nào, miễn là được lưu trữ trong session token, thì bọn tội phạm công nghệ cao sẽ điều khiển được tất cả những tài khoản ấy, từ đăng bài, xóa bài, thậm chí là thay đổi cả mật khẩu tài khoản.

Tổng kết lại, Redline Stealer sẽ không bao giờ có đất sống nếu người dùng internet nào cũng cẩn trọng. Những lời khuyên giống hệt như những lần trước, khi những mã độc và virus tấn công hệ thống máy tính vẫn được các chuyên gia bảo mật đưa ra:

- Những “món hàng” quá hời thì thường là không miễn phí, và cái giá có thể chính là dữ liệu cá nhân của anh em. Tội phạm công nghệ cao thường có xu hướng dụ dỗ người dùng tải và chạy những file có chứa mã độc dưới dạng những bộ phim hay bản cài game bom tấn mới ra mắt.

- Kiểm tra kỹ nguồn tải file trước khi ấn nút tải về hoặc khởi chạy trên máy tính.

- Hãy chọn những nguồn tải dữ liệu đáng tin cậy.

- Luôn luôn đọc thật kỹ thông tin để xác định thật giả trước khi click vào những tệp tin đính kèm.

- Sử dụng MFA, từ xác thực đăng nhập đến token OTP để đăng nhập tài khoản trực tuyến.

- Luôn luôn sử dụng phần mềm tìm và diệt virus máy tính.

- Cảnh báo những thư điện tử hoặc tin nhắn đáng ngờ cho đơn vị vận hành dịch vụ trực tuyến, như Gmail chẳng hạn.

- Đối với các doanh nghiệp, có thể triển khai diễn tập phòng chống tội phạm công nghệ cao, mô phỏng ngẫu nhiên thư điện tử chứa mã độc tấn công máy chủ hoặc máy tính cá nhân.

- Không dùng chung một mật khẩu cho nhiều tài khoản trực tuyến.