Lưu ý: từ đây trở xuống là nguyên bản của XNOHAT, mình chỉ thêm một vài format cho dễ đọc hơn thôi

Tình huống đặt ra thử nghiệm: thực hiện các phương pháp thông thường để truy cập ADB Shell, Unlock bootloader và cao nhất là Root máy.

Điều kiện

- Người thử nghiệm có 8 tiếng tiếp cận thiết bị BPhone

- Do đó chỉ có thể thực hiện các kỹ thuật thông thường đối với thiết bị Android phone

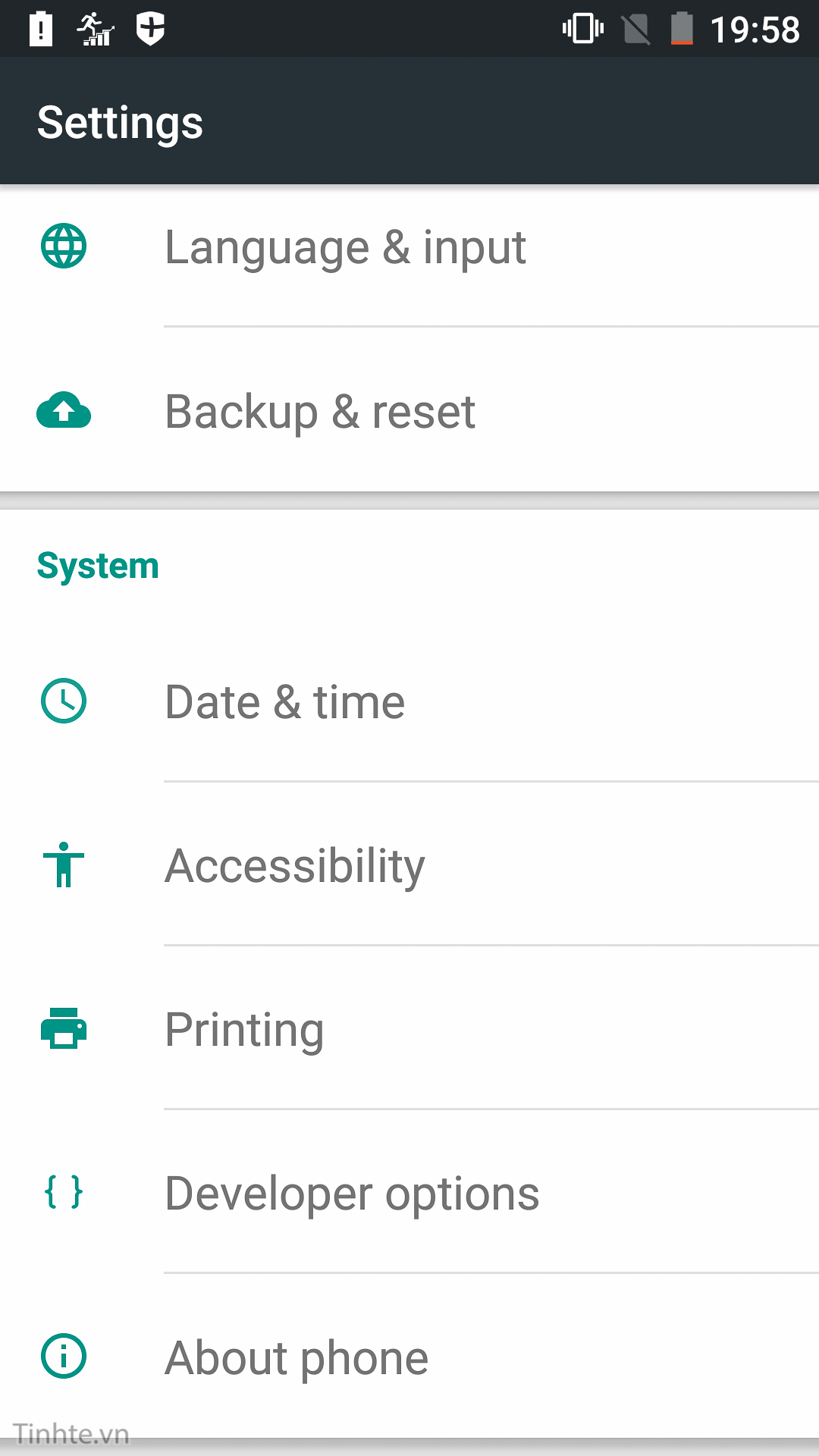

- Người thử nghiệm bật thành công Developer Option theo cách thông thường là bấm nhiều lần vào dòng Build Number ở mục About tới khi nó báo là You are now developer

- Bật Debug Mode và thực hiện cài đặt Universal ADB Driver lên PC ( Windows 8.1 ). Cũng như cài đặt bộ Android Studio mới nhất từ Google để có bộ ADB tool mới nhất

- Khi kết nối thiết bị thì BPhone nhận chế độ ADB và PC cũng nhận chế độ ADB và cài driver tự động. Rất thuận lợi tới lúc này

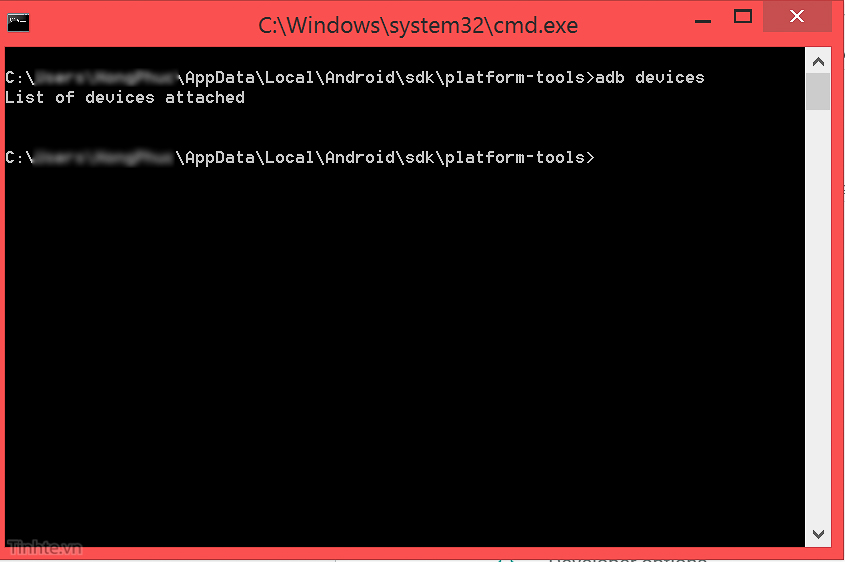

- Người thử nghiệm thực hiện chạy lệnh adb devices

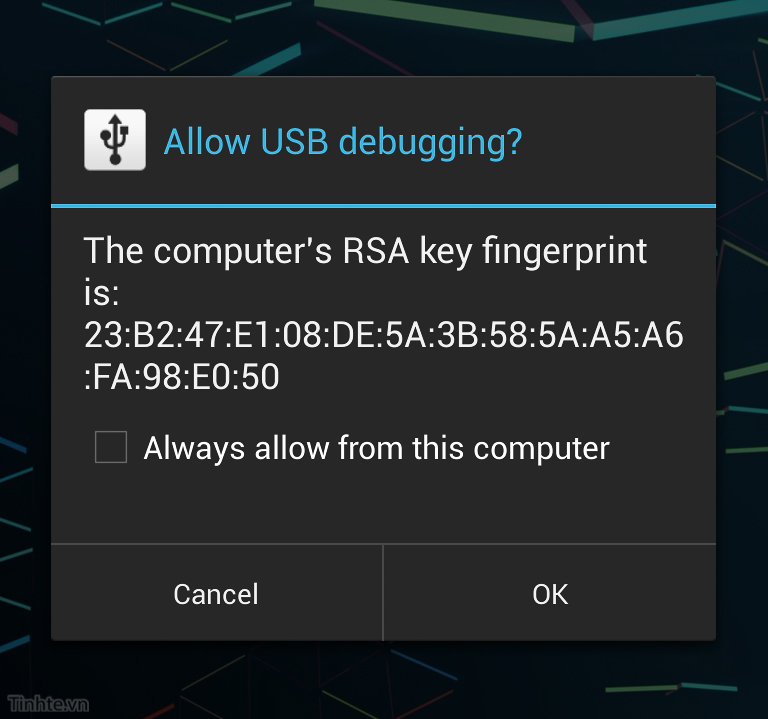

Rất tiếc không có bất kỳ thiết bị nào hiện ra. Trên máy cũng không hiện ra bảng Allow USB Debugging ( như minh họa dưới ) tức là bảng yêu cầu chủ thiết bị Android xác nhận cho phép máy tính này kết nối với thiết bị Android bằng kết nối kỹ thuật ADB. Người thử không rõ là BKAV có ngăn chặn điều gì khiến cho việc Authorize không thực hiện được. Vì từ Android 4.0 trở đi thì nếu như không có quá trình authorize này thì không thể thực hiện kết nối ADB. Do kết nối ADB sẽ được mã hóa

- Tóm lại là Không thể truy cập BPhone shell bằng ADB

Người thử quyết định tìm cách truy cập Shell ( môi trường lệnh cấp thấp trên Android nhằm can thiệp sâu vào hệ thống file ) bằng cách trực tiếp trên máy và thử chuyển các bộ Unix-Tools vào để thực hiện các thao tác truy cập file system.

- Người thử tải từ Google Play về ứng dụng Terminal Emulator để truy cập Android Shell. Thành công.

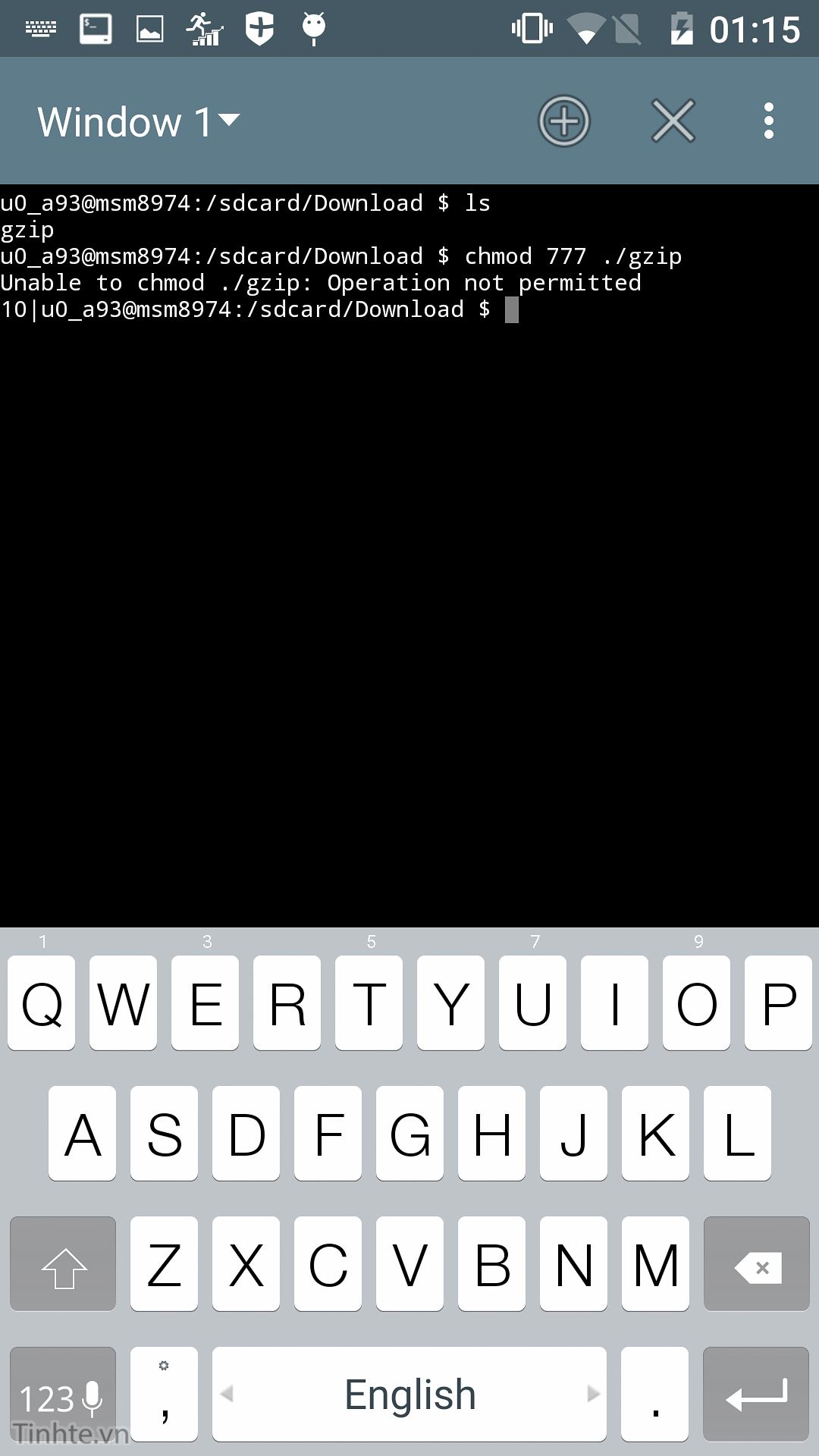

- Thực hiện chép vào máy vài công cụ dòng lệnh của Unix ( bản đã biên dịch cho ARM CPU ). Ở đây là công cụ gzip

- Thực hiện chmod 777 ./gzip để cấp quyền thực thi cho file chương trình gzip

- BPhone báo Operation not permitted

- Giải pháp truy cập bằng Terminal trên máy là được. Nhưng thao tác quan trọng là cấp quyền thực thi cho các file chương trình là bị ngăn chặn

2) Thử nghiệm Unlock Bootloader:

Bootloader là thành phần giúp cho thiết bị khởi động vào hệ điều hành, nó tương tự như UEFI trên PC. Thành phần này hồi xưa các hãng sx điện thoại thường ngăn thay đổi bằng thao tác gọi là Lock bootloader khiến việc unlock là khó khăn hoặc không thể. Tuy nhiên việc này đã thay đổi nhiều năm gần đây, các hãng thường chỉ lock đơn giản và có thể unlock bằng fastboot.

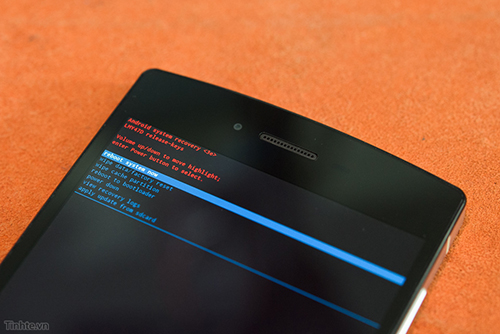

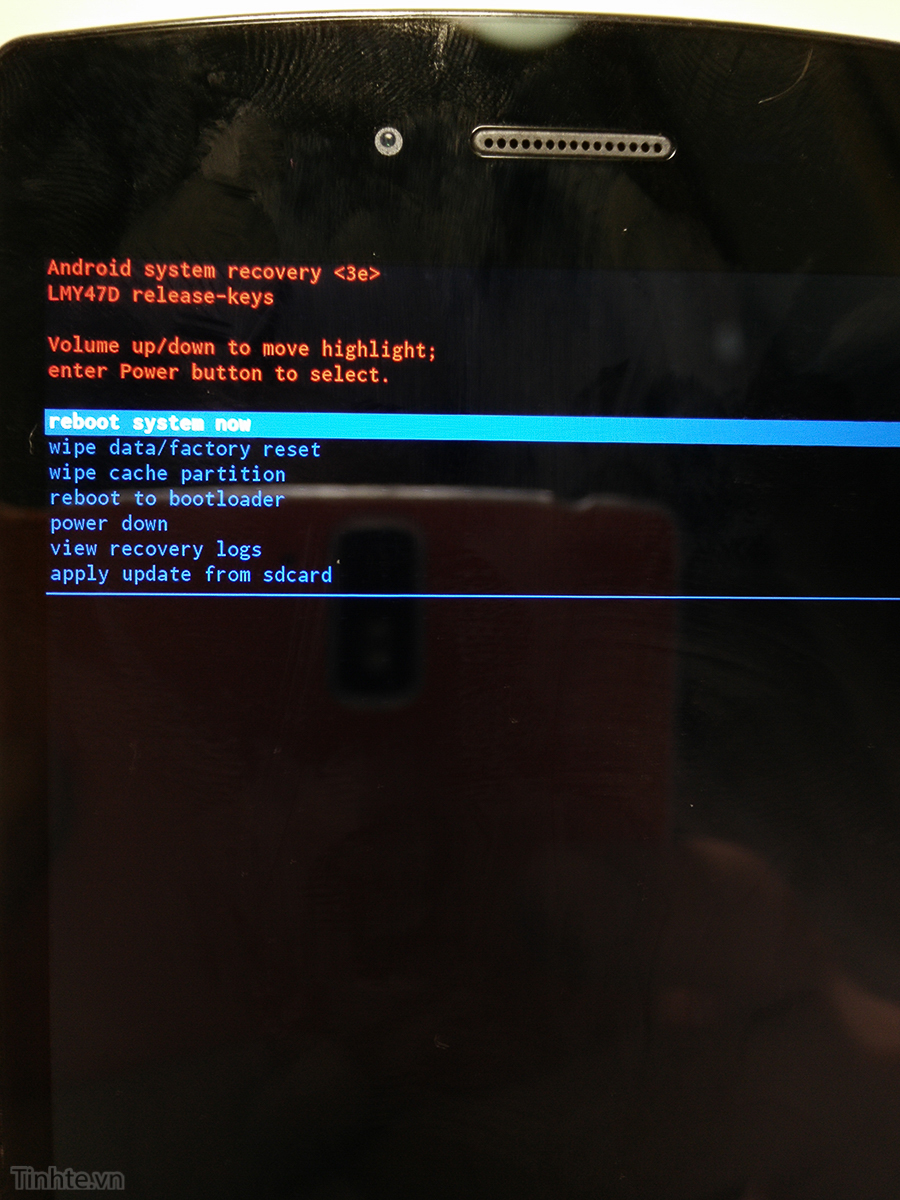

Người thử thực hiện truy cập vào fastboot mode bằng thao tác:

- Tắt nguồn

- Bấm nút nguồn và phím volume up để vào recovery mode

- Chọn mục reboot to bootloader

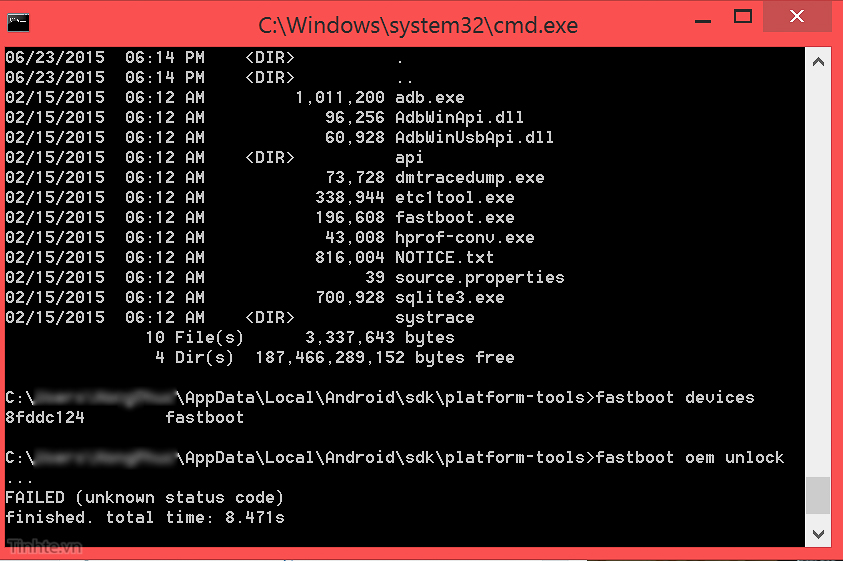

- Sau khi vào bootloader thì người thử thực hiện cắm vào PC và chạy command fastboot devices

- Máy nhận thấy thiết bị và hiện được tên thiết bị

- Thực hiện lệnh unlock bootloader để unlock: fastboot oem unlock

- Rất tiếc, một lần nữa thất bại. Fastboot báo failed

- Dù đã thử đi thử lại bằng cách tắt, reboot, cả máy tính lẫn bphone.

- Người thử vẫn không thể unlock được bootloader bằng kỹ thuật thông thường.

- Có thể tạm cho rằng BPhone bị BKAV Lock Bootloader ( khóa bootloader )

Root máy là thao tác cài đặt một file binary ( chương trình ) tên là SU vào thư mục /system/bin/su và một số thao tác khác để chiếm được quyền Root ( quyền quản trị tối cao ) của HDH Android. Giúp người dùng và các chương trình có thể can thiệp sâu vào hoạt động của HDH Android

Quảng cáo

- Người thử thực hiện tải phiên bản SuperSu mới nhất hỗ trợ Android 5.0 từ trang chainfire.eu , đây là trang chuyên cung cấp các bản Root mới nhất cho Android

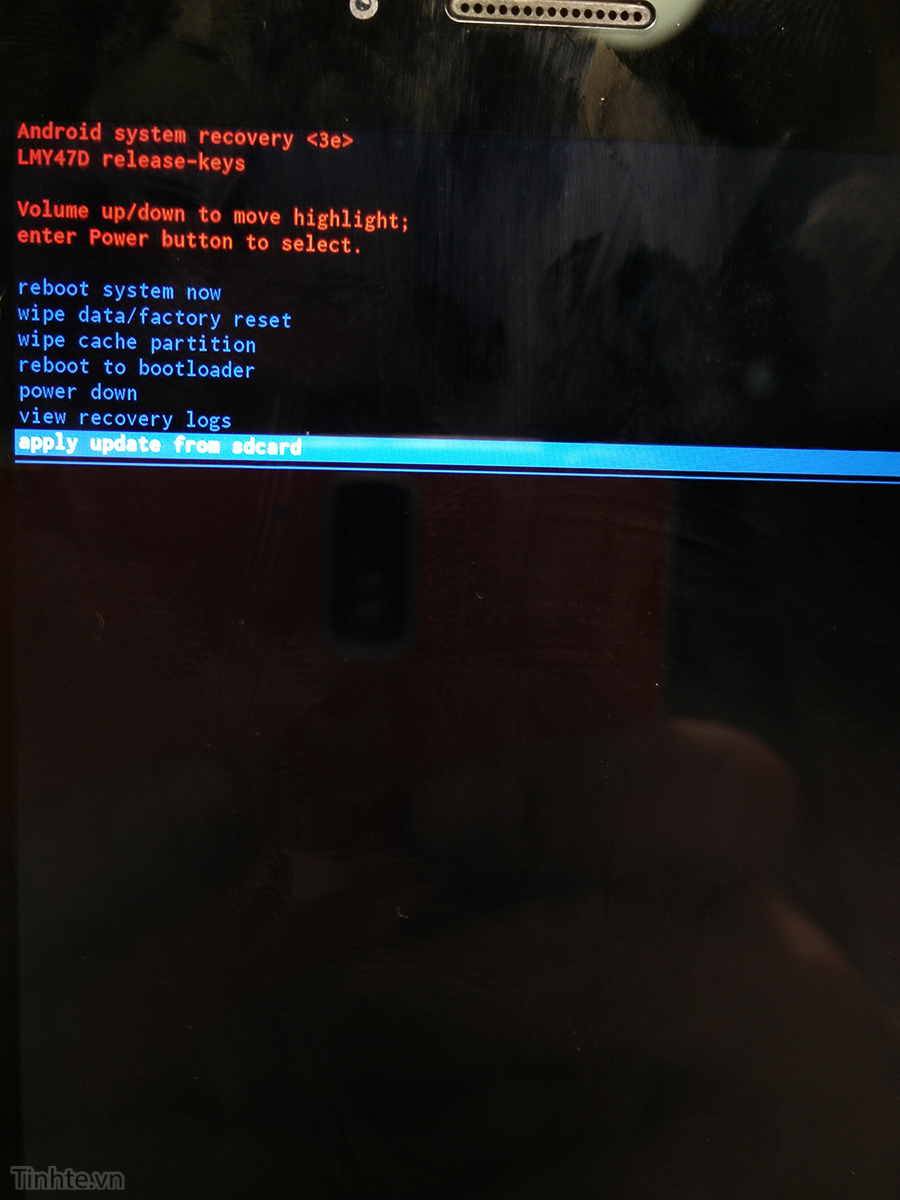

- Copy file này vào thư mục /sdcard của máy

- Thực hiện lại các bước để truy cập vào Recovery của máy

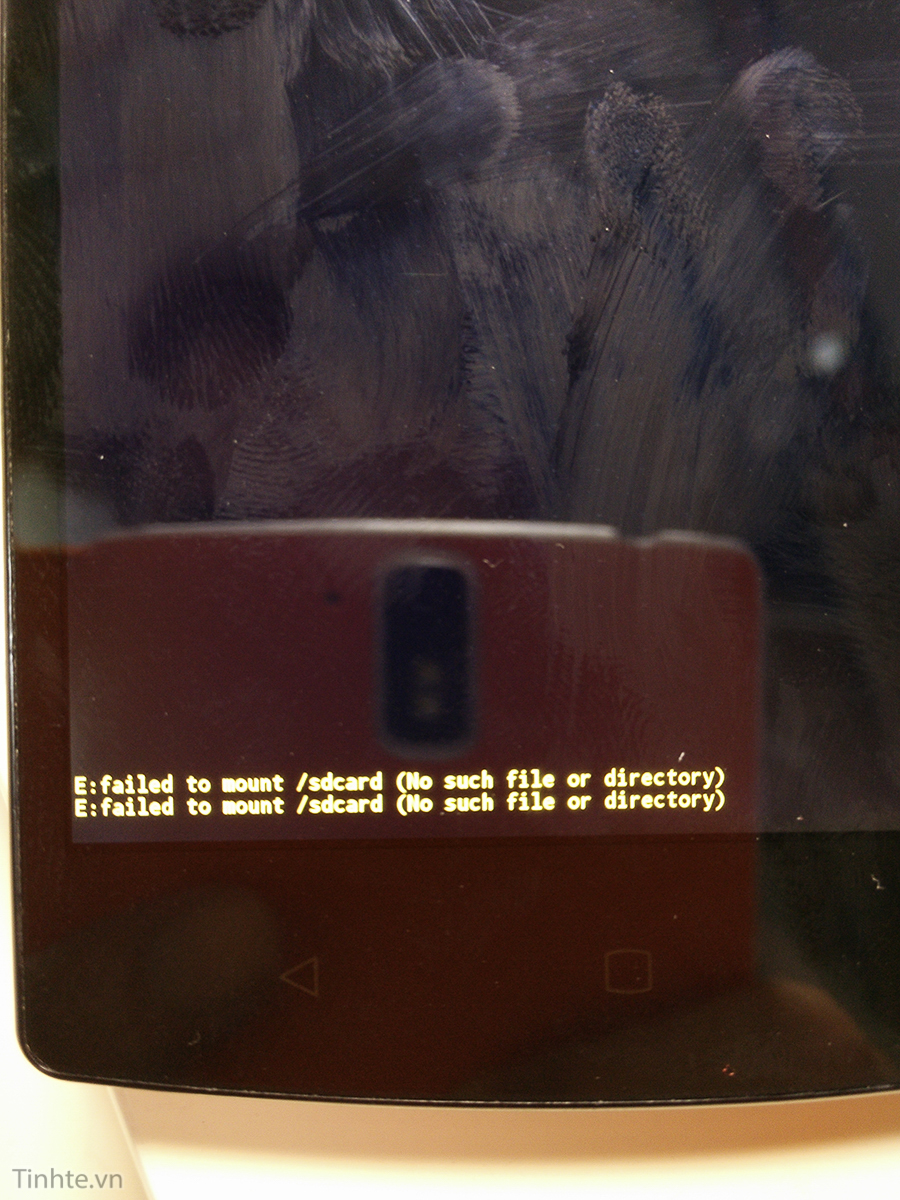

- Truy cập vào mục Apply update from SDCard

- Cơ mà rất tiếc. Tính năng này không rõ là bị lỗi hay là một tính năng 😆))) Recovery báo là không thể mount được phân vùng /sdcard 😔

- Vậy là cách root bằng cách flash file SuperSU.zip là thua :(

- Tóm lại BPhone không thể root theo cách thông thường

Nâng cao một chút người thử tìm cách root theo một hướng khác. Đó là truy cập môi trường Tempolary Custom Recovery.

- Người thử truy cập file build.prop để tìm thông tin mã board của BPhone và được dòng ro.product.board=MSM8974. Vậy Board này là MSM8974

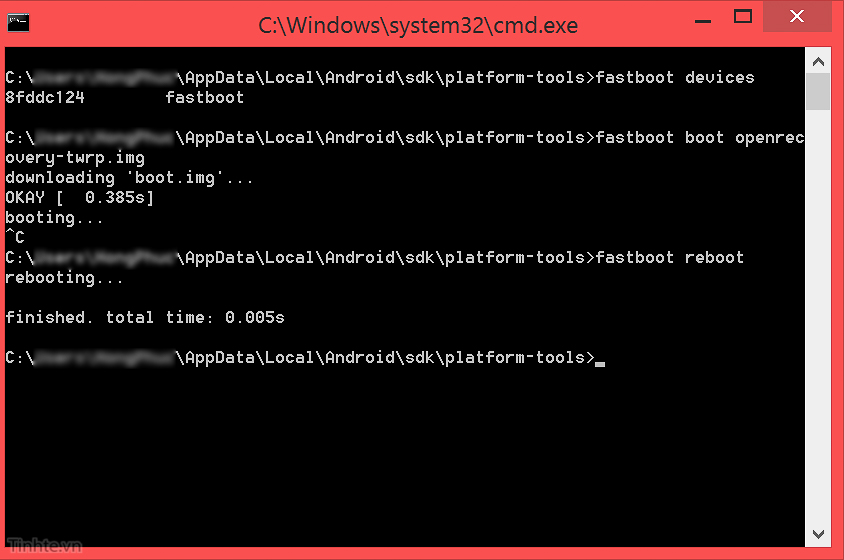

- Người thử thực hiện tải một bản Build phù hợp board này của TWRP Custom Recovery. Được file openrecovery-twrp.img

- Chạy lệnh fastboot boot openrecovery-twrp.img

- Ẹc, cái file 12MB mà nó báo load chỉ có chưa đầy 1 giây :(

- Rất tiếc fail luôn không thể boot vào Tempolary Customer Recovery :(

Có bạn sẽ thắc mắc là tại sao không thực hiện flash luôn custom recovery bằng fastboot flash recovery openrecovery-twrp.img . Rất tiếc đây là máy mượn mình e là không thể mạo hiểm như vậy khi mà chưa có bất kỳ file Rom full nào được cung cấp để sửa chữa nếu phán đoán của người thử là sai lầm.

Rất tiếc là cho đến lúc này các thao tác thông thường để truy cập vào BPhone BOS ở mức độ sâu của kỹ thuật viên là không thể thực hiện, unlock bootloader và root máy cũng không thực hiện được theo cách thông thường.

Tuy nhiên người thử khi thực hiện thao tác can thiệp chuyên sâu một cách thô bạo bằng một số công cụ Digital Forensic đặc chủng có sử dụng kèm một số Exploit ( mã khai thác ) ít được công khai. Thì việc truy cập toàn bộ BOS ở mức Root thực hiện được và có thể truy cập các file hệ thống của BOS bình thường. Tuy nhiên đây không phải là phương thức phổ dụng và cũng chỉ rất ít người có các công cụ phù hợp để thực hiện.

Nếu có thời gian thêm với thiết bị ( sau này khi thiết bị phân phối rộng rãi ) người thử nghiệm sẽ test thêm một vài kỹ thuật Rootting khác như điều chỉnh kernel, exploit từ bên trong Android để leo quyền Root ( hiện có một số Exploit công khai có vẻ sẽ hoạt động ).

Đính kèm đây là file build.prop chứa một số thông tin hệ thống về BPhone cho các bạn tiện tham khảo

Quảng cáo