Điều may mắn là giải pháp bẻ khoá bảo mật sinh trắc học này được các nhà nghiên cứu phát hiện ra, thay vì để những tội phạm công nghệ cao lợi dụng làm việc xấu. Phương pháp này trong thử nghiệm thực tế đã khiến một số thiết bị Android bị mở khoá chỉ trong vòng 45 phút đồng hồ. Các nhà nghiên cứu đặt tên kỹ thuật đoán và bẻ khoá cảm biến nhận diện vân tay này là BrutePrint. Yêu cầu để ứng dụng kỹ thuật này là kẻ tấn công phải cầm thiết bị trong tay.

![[IMG]](https://photo2.tinhte.vn/data/attachment-files/2023/05/6439166_Tinhte-Vantay1.jpeg)

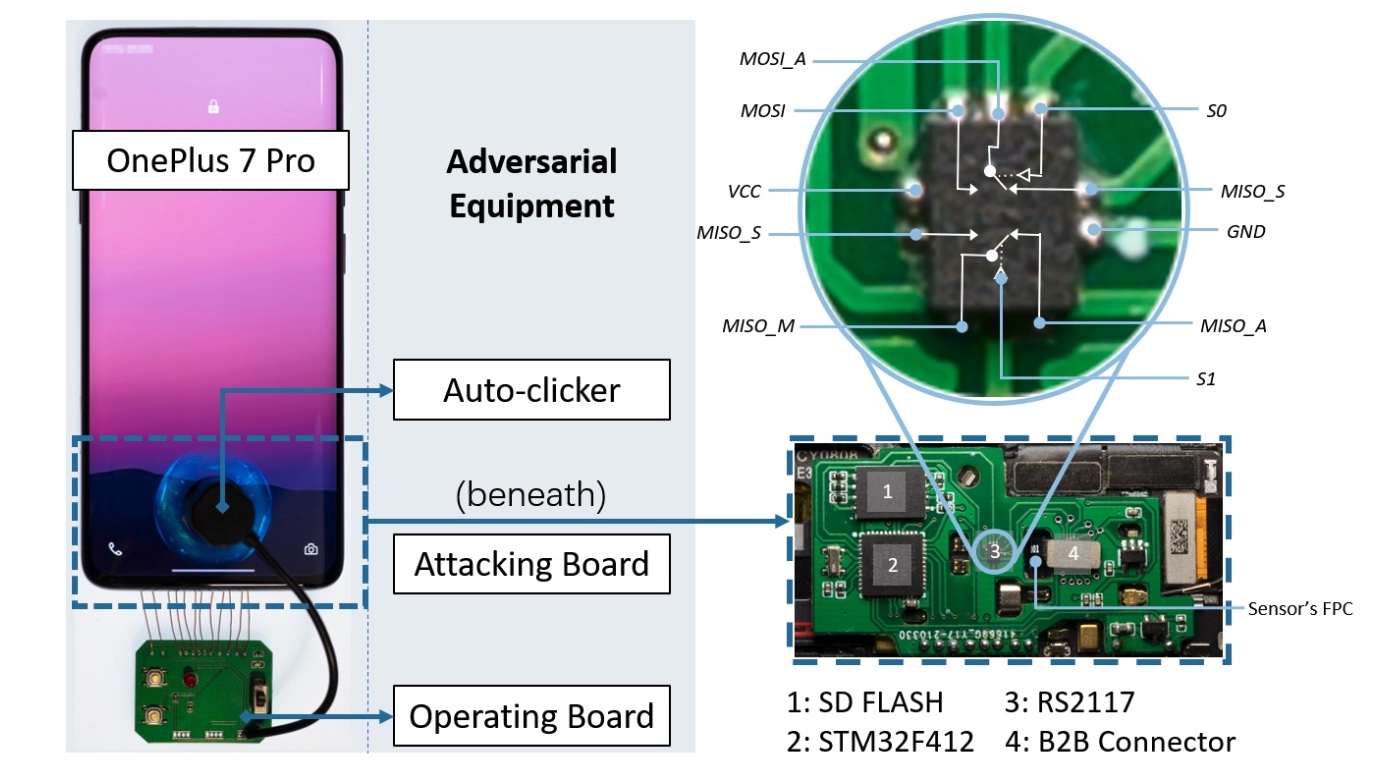

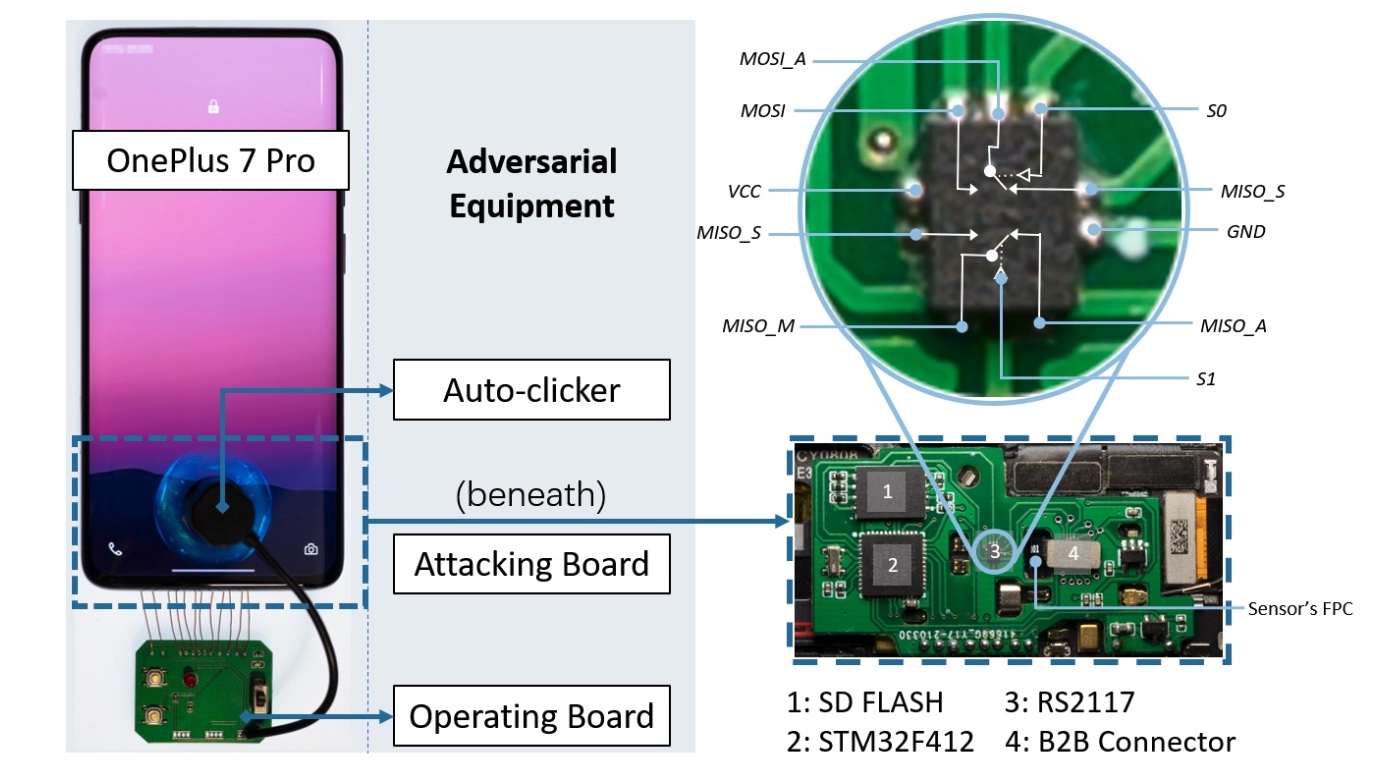

Các nhà nghiên cứu đã lợi dụng nhiều mắt xích trong quy trình kể trên, rồi tạo ra thiết bị để qua mặt cảm biến vân tay trên điện thoại. Thứ nhất là một microcontroller STM32F412 của STMicroelectronics. Thứ hai là một switch analog kênh đôi RS2117. Thứ ba là một thẻ nhớ 8GB. Cuối cùng là một connector nối bo mạch với mạch kết nối với cảm biến vân tay trên điện thoại.

BrutePrint là gì?

BrutePrint là một thuật đoán dùng để bẻ khoá cảm biến nhận diện vân tay. Trên lý thuyết, cơ chế bảo mật nhờ cảm biến vân tay trên một chiếc điện thoại, viết tắt là xác thực SFA (Smartphone Fingerprint Authentication), vận hành như thế này:![[IMG]](https://photo2.tinhte.vn/data/attachment-files/2023/05/6439166_Tinhte-Vantay1.jpeg)

Các nhà nghiên cứu đã lợi dụng nhiều mắt xích trong quy trình kể trên, rồi tạo ra thiết bị để qua mặt cảm biến vân tay trên điện thoại. Thứ nhất là một microcontroller STM32F412 của STMicroelectronics. Thứ hai là một switch analog kênh đôi RS2117. Thứ ba là một thẻ nhớ 8GB. Cuối cùng là một connector nối bo mạch với mạch kết nối với cảm biến vân tay trên điện thoại.

BrutePrint mất 45 phút để phá khoá điện thoại

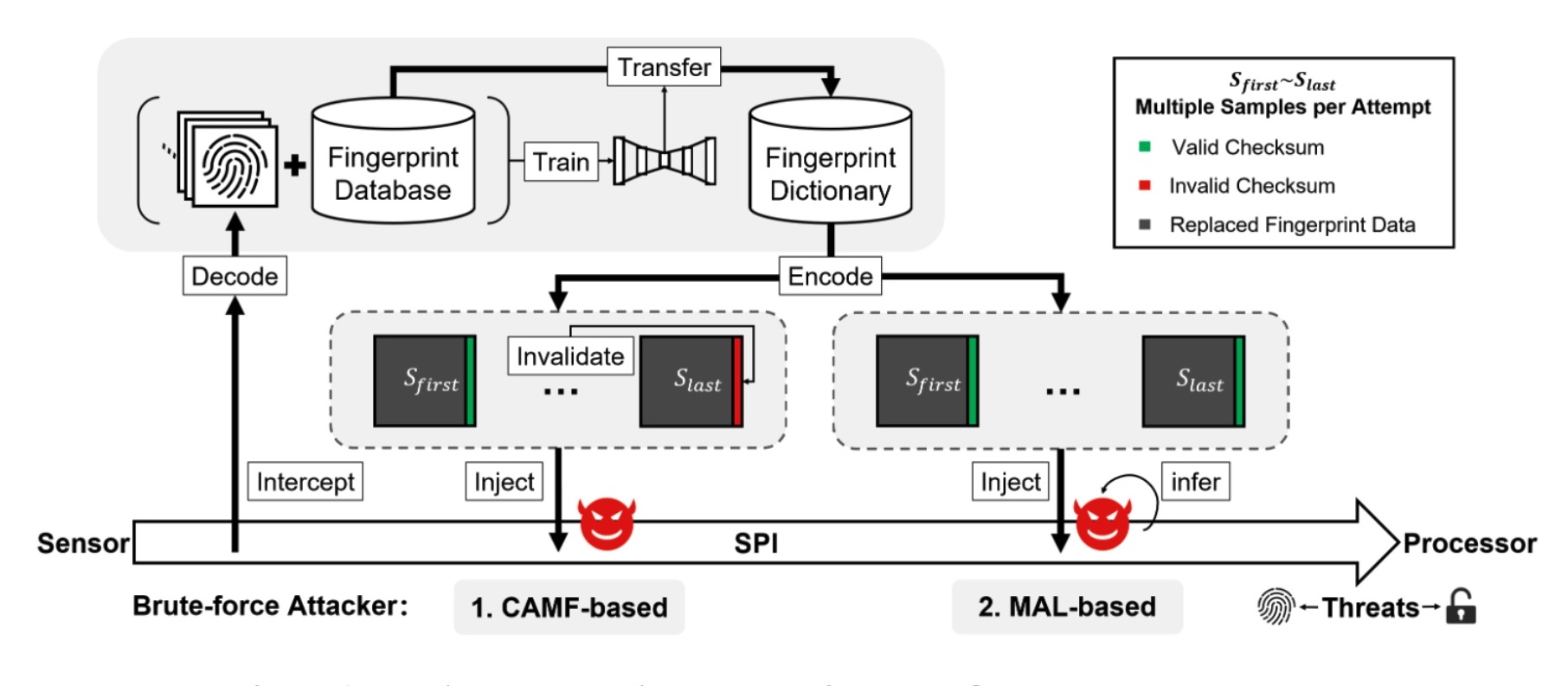

Để vận hành BrutePrint, cần một thư viện dữ liệu vân tay, có thể tải về từ những nghiên cứu trước đây, hoặc thu thập sau khi một dịch vụ trực tuyến hoặc máy chủ một tập đoàn bị hacker tấn công và ăn trộm.

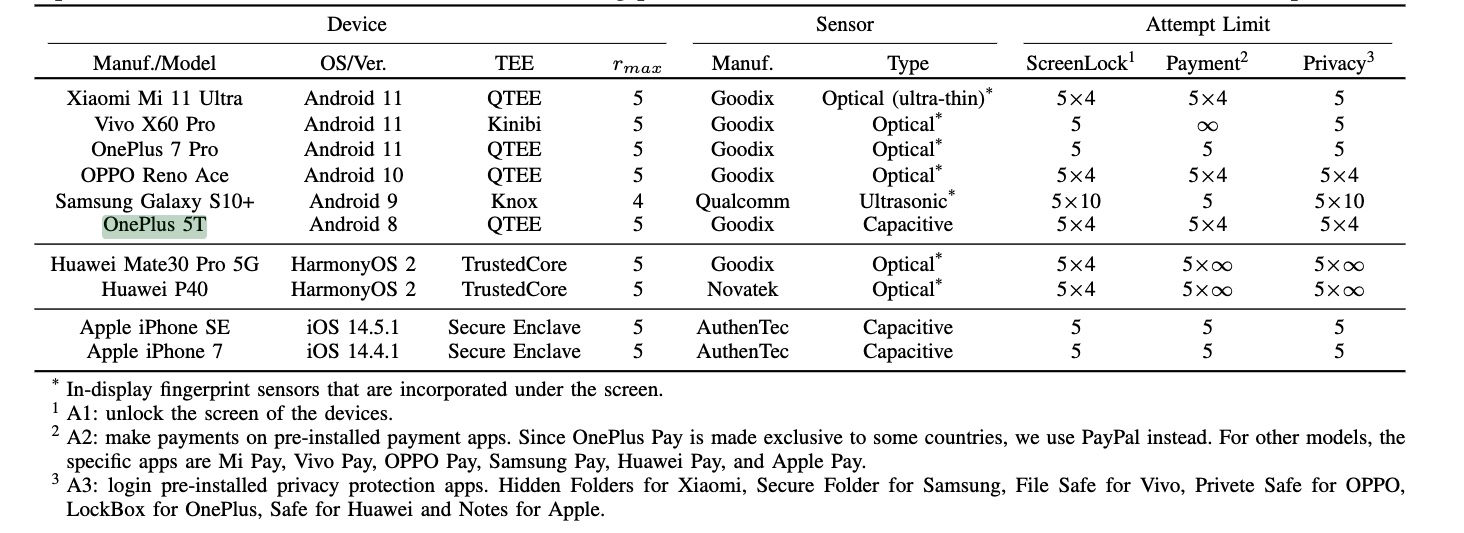

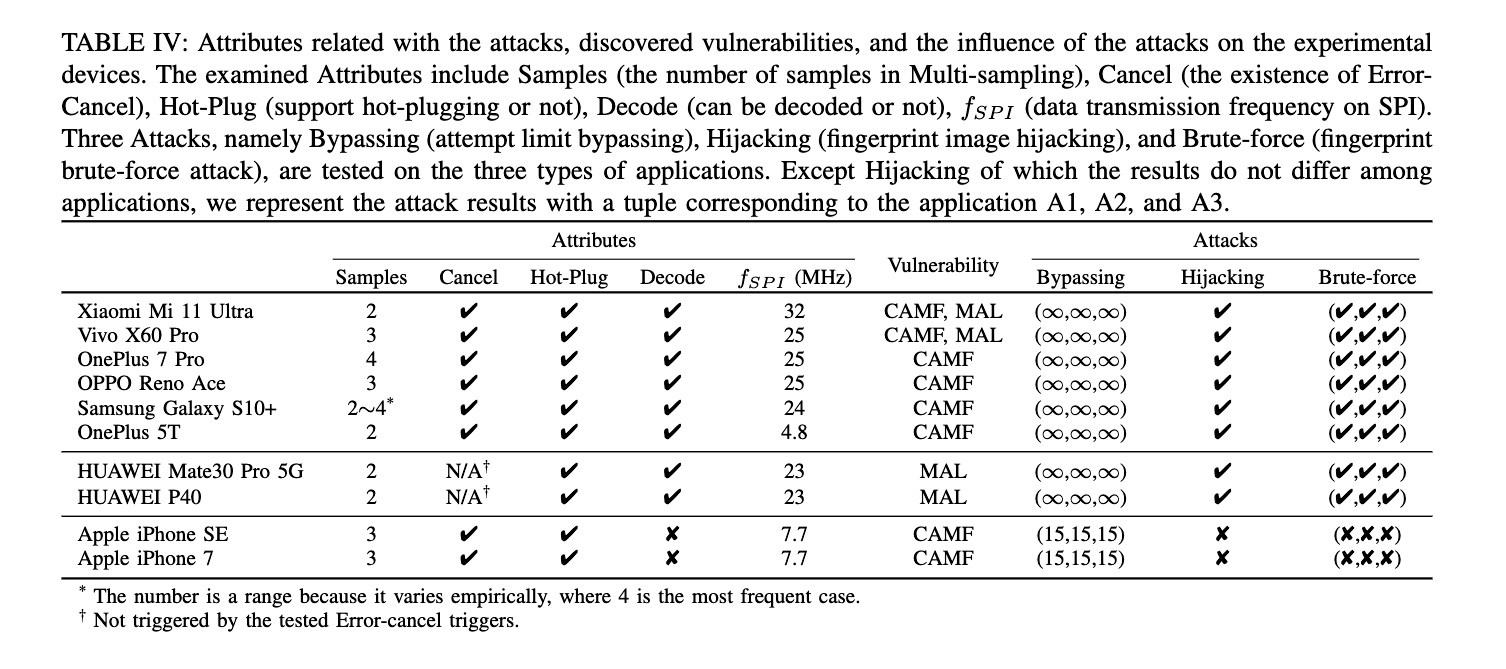

Để xác định khả năng vận hành của BrutePrint, các nhà khoa học thử nghiệm bo mạch và kỹ thuật trên 10 chiếc điện thoại: Xiaomi Mi 11 Ultra, Vivo X60 Pro, OnePlus 7 Pro, Oppo Reno Ace, Samsung Galaxy S10+, OnePlus 5T, Huawei Mate30 Pro 5G, Huawei P40, Apple iPhone SE và iPhone 7.

Mỗi chiếc điện thoại đều được xác định những điểm yếu, lỗ hổng và khả năng bị tấn công dựa trên những mắt xích trong quá trình xác thực vân tay của người dùng khác nhau. Chúng bao gồm số mẫu mà cảm biến lấy khi nhận diện vân tay, cảm biến có tính năng error-cancel hay không, có cho phép hot plugging phần cứng bên ngoài hay không, dữ liệu có thể giải mã hay không, tần số truyền dữ liệu sinh trắc. Kế đến, các nhà khoa học bảo mật thử nghiệm ba dạng tấn công thiết bị: Qua mặt số lần quét tối đa, lấy trộm dữ liệu vân tay, và dùng phần cứng để đoán dữ liệu vân tay. Kết quả được liệt kê trong nghiên cứu được công bố:

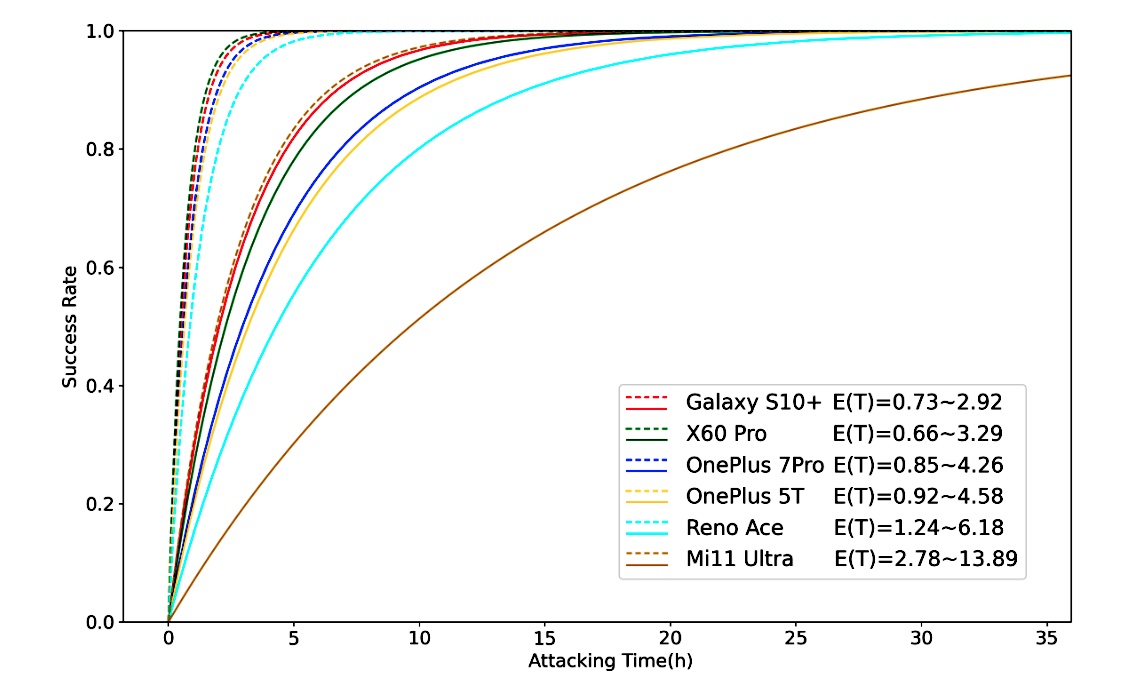

Riêng đối với giải pháp thứ ba, cố gắng dò dữ liệu vân tay để mở khoá thiết bị, các nhà khoa học đã tổng hợp thời gian để thiết bị dò dữ liệu vượt qua được hàng rào cảm biến vân tay. Cụ thể hơn, vì thời gian phá khoá phụ thuộc vào số lượng vân tay đăng ký trong thiết bị, nên các nhà nghiên cứu chỉ để một dấu vân tay có thể mở được máy. Kết quả, nếu như Mi11 Ultra là chiếc máy có khả năng bảo mật ổn nhất trong số những thiết bị Android thử nghiệm, phải mất từ gần 3 đến gần 14 tiếng đồng hồ mới đăng nhập được vào máy, thì Galaxy S10+ có lúc chỉ mất có… 45 phút là hàng rào bảo mật đã bị khuất phục.

Quảng cáo

Còn như trong bảng thống kê số liệu ở trên, hai mẫu iPhone với cảm biến Touch ID thì không thể mở khoá theo kiểu brute-force được, vì dữ liệu vân tay lưu trữ không thể giải mã.

BrutePrint vận hành dễ hơn đoán mật khẩu

Khác với đăng nhập bằng mật khẩu, cần phải nhập chuỗi ký tự chính xác với dữ liệu trong thư viện, xác thực bằng vân tay vận hành dựa trên định mức mẫu, tức là có sai số. Từ đó, cách phá khoá điện thoại bằng việc dò dữ liệu vân tay cũng chỉ cần dữ liệu hình ảnh dấu vân tay gần xấp xỉ giống với hình ảnh dấu vân tay mẫu trong thư viện.

Với BrutePrint, kỹ thuật này bóp méo tỷ lệ FAR, tức là tỷ lệ nhận dữ liệu sai khác của cảm biến, tăng định mức mẫu, từ đó tăng sai số, để một dấu vân tay không phải của chủ máy vẫn được điện thoại chấp nhận.

Như đã nói ở đầu bài viết, phần cứng qua mặt cảm biến vân tay có một thẻ nhớ 8GB, dùng lưu trữ thư viện vân tay có sẵn. Toàn bộ chi phí tạo ra công cụ hack điện thoại chỉ có giá 15 USD. Điện thoại được tháo bỏ mặt lưng để kết nối công cụ hack với bo mạch chứa cảm biến vân tay để nó làm việc.

Thông thường, anh em ấn sai dấu vân tay sau vài lần, máy sẽ khoá, bắt anh em dùng mã PIN hoặc mật khẩu ký tự để mở khoá thiết bị. Nhưng BrutePrint hoàn toàn có thể qua mặt giới hạn này trong toàn bộ 8 chiếc điện thoại Android được dùng để thử nghiệm, tức là nó có vô hạn lần thử nhập vân tay. Còn với hai chiếc iPhone, số lần được phép nhập sai vân tay chỉ tăng từ 5 lên 15 lần. Hệ quả là không thể vượt qua được Touch ID chỉ với 15 lần thử như vậy.

Quảng cáo

Lợi dụng hai lỗ hổng zero-day trong framework xác thực dữ liệu bảo mật vân tay mà hầu hết mọi chiếc smartphone sử dụng, các nhà khoa học đã nghiên cứu ra được giải pháp BrutePrint. Một là lỗ hổng CAMF (cancel-after-match fail), và lỗ hổng thứ hai là MAL (match-after-lock). Lỗ hổng đầu tiên lợi dụng quá trình truyền dẫn dữ liệu vân tay mà cảm biến ghi nhận, còn MAL lợi dụng việc xác định kết quả quét vân tay rồi can thiệp vào quá trình ấy.

Nói một cách rất đơn giản, BrutePrint mở khoá được mọi chiếc máy Android thử nghiệm, còn iPhone thì chịu thua là vì chúng không mã hoá dữ liệu vân tay, còn iPhone thì có.

Bên cạnh việc đưa ra kỹ thuật lợi dụng lỗ hổng bảo mật vân tay, các nhà nghiên cứu cũng đưa ra những giải pháp khắc phục:

- Ngăn chặn việc qua mặt giới hạn số lần quét vân tay, bằng cách kiểm tra xem lỗ hổng CAMF có bị lợi dụng hay không.

- Mã hoá dữ liệu quét được từ cảm biến vân tay gửi về chip xử lý của điện thoại.

- Đưa ra những thay đổi trong công nghệ để việc quét vân tay diễn ra đồng nhất hơn, dù mẫu quét có trùng khớp với vân tay đã đăng ký hay không.

- Cả những nhà sản xuất cảm biến nhận diện vân tay lẫn các đơn vị viết phần mềm, hệ điều hành di động đều có thể có những bước cải thiện bảo mật cho điện thoại.

Theo ArsTechnica